Hàng tháng, NCS sẽ tổng hợp các thông tin bảo mật về APT, Malware, CVEs

1 CÁC MỐI ĐE DỌA NÂNG CAO – ADVANCED THREATS

Trong tháng 05/2025, đội ngũ NCS ghi nhận các chiến dịch tấn công APT đáng chú ý sau:

| STT | Tên chiến dịch | Mô tả |

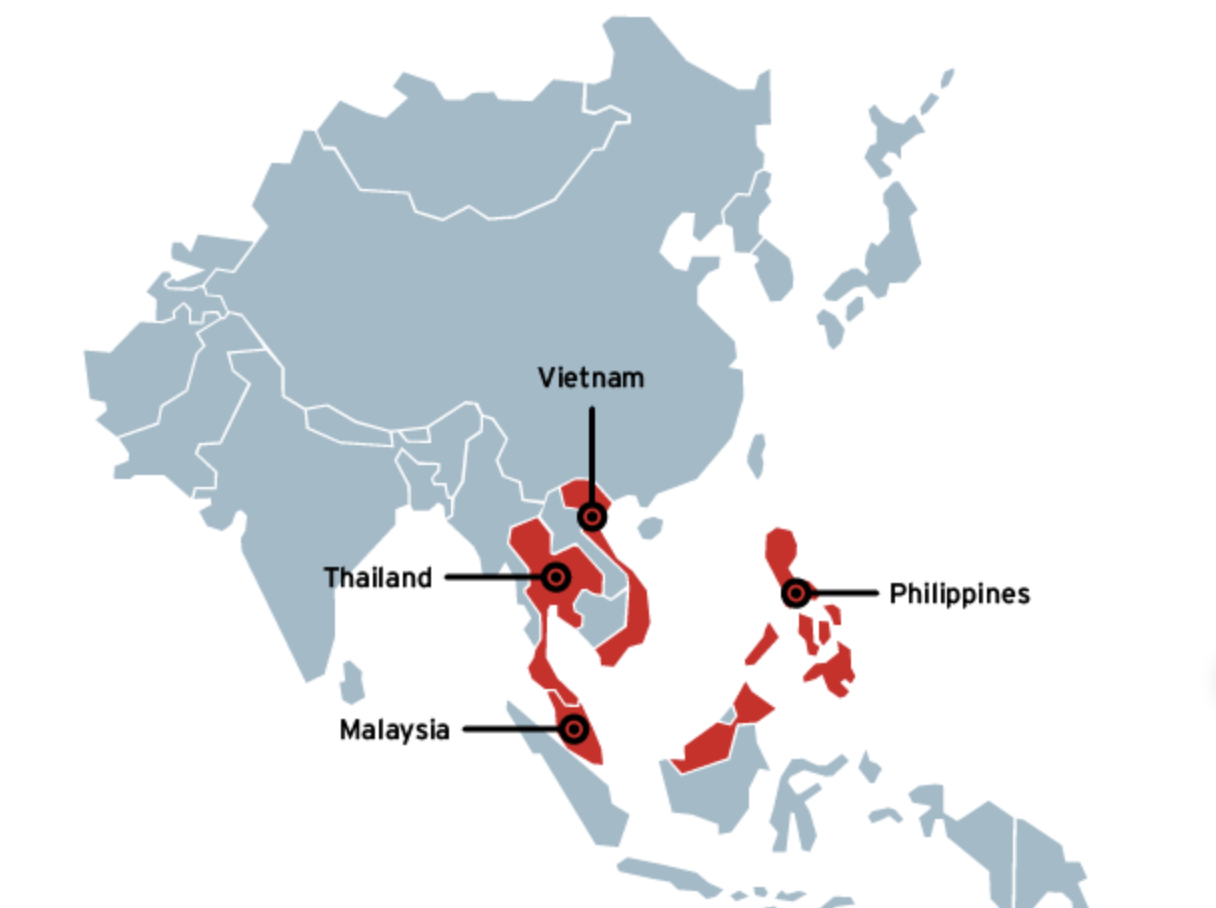

| 1 | Nhóm tấn công có chủ đích Earth Kurma thực hiện các chiến dịch tấn công vào khu vực Đông Nam Á | – Khu vực: Đông Nam Á bao gồm Philippines, Việt Nam, Thái Lan, Malaysia

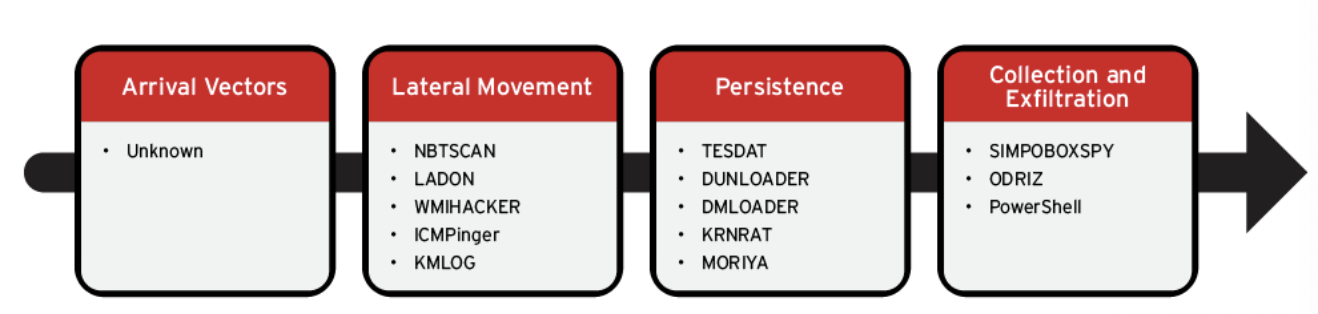

– Mục tiêu chính là đánh cắp dữ liệu thông qua các dịch vụ đám mây như Dropbox và OneDrive – Công cụ: TESDAT và SIMPOBOXSPY, phát triển các rootkit như KRNRAT và MORIYA, sử dụng các công cụ như SIMPOBOXSPY và ODRIZ để trích xuất thông tin |

| 2 | Chiến dịch tấn công lợi dụng CVE-2025-31324 trên SAP NetWeaver | – Nạn nhân: công ty, tổ chức thuộc các ngành năng lượng, sản xuất, truyền thông, dầu khí, dược phẩm, bán lẻ và các tổ chức chính phủ

– Công cụ/Cách thức tấn công: nhóm tấn công lợi dụng lỗ hổng CVE-2025-31324. Ngoài ra sử dụng công cụ NPS, SoftEther VPN, NHAS, Cobalt Strike, Asset Reconnaisscance Lighthouse (ARL), Pocassit, Gosint và GO Simple Tunnel |

| 3 | APT SideWinder nhắm vào các tổ chức chính phủ cấp cao tại Nam Á | – Khu vực: các tổ chức cấp cao tại Nam Á đặc biệt là Sri Lanka, Bangladesh và Pakistan

– Công cụ/Cách thức tấn công: lợi dụng lỗ hổng CVE-2017-0199 và CVE-2017-11882 trong Microsoft Office |

| 4 | Earth Kasha nhắm mục tiêu vào khu vực Đài Loan và Nhật Bản | – Khu vực: Đài Loan và Nhật Bản

– Mục đích: gián điệp và đánh cắp thông tin – Cách thức tấn công: nhóm tấn công gửi email spear-phishing từ tài khoản hợp pháp đã bị xâm nhập, sử dụng loader độc hại ANELLDR, NOOPDOOR, công cụ SharpHide … |

Thông tin chi tiết các chiến dịch:

1.1 Nhóm tấn công có chủ đích Earth Kurma thực hiện các chiến dịch tấn công vào khu vực Đông Nam Á

NCS Threat Intel theo dõi và ghi nhận bài đăng trên không gian mạng mô tả nhóm tấn công Earth Kurma thực hiện các chiến dịch tấn công nhắm mục tiêu vào lĩnh vực viễn thông liên quan đến chính phủ khu vực Đông Nam Á bao gồm Philippines, Việt Nam, Thái Lan, Malaysia. Chiến dịch được phát hiện bắt đầu từ tháng 11/2020, với mục tiêu chính là đánh cắp dữ liệu thông qua các dịch vụ đám mây như Dropbox và OneDrive. Ngoài ra, nhóm tấn công còn sử dụng nhiều bộ công cụ tuỳ chỉnh như TESDAT và SIMPOBOXSPY, phát triển các rootkit như KRNRAT và MORIYA nhằm trốn tránh phát hiện.

Nhóm tấn công sử dụng nhiều công cụ trong quá trình di chuyển ngang để scan cơ sở hạ tầng và triển khai phần mềm độc hại như NBTSCAN, LADON, FRPC, WMIHACKER và ICMPinger. Ngoài ra triển khai keylogger KMLOG để đánh cắp thông tin đăng nhập từ máy nạn nhân. Trong quá trình thiết lập persistence, nhóm tấn công triển khai các payload khác nhau bao gồm DUNLOADER, TESDAT và DMLOADER để tải các tệp payload vào bộ nhớ và thực thi, các payload này sau đó được sử dụng để triển khai các phần mềm độc hại bổ sung và truyền dữ liệu thông qua các dịch vụ đám mây như Dropbox và OneDrive. Trong một số trường hợp, nhóm tấn công còn sử dụng các rootkit KRNRAT (backdoor có đầy đủ tính năng bao gồm ẩn tệp, thực thi shellcode, giao tiếp C&C…) hoặc MORIYA (có khả năng ẩn mã độc trong lưu lượng TCP) để trốn tránh phát hiện nhằm duy trì lâu dài trên hệ thống nạn nhân.

Để thu thập và trích xuất thông tin, nhóm tấn công sử dụng các công cụ như SIMPOBOXSPY và ODRIZ để trích xuất tài liệu nhạy cảm lên các dịch vụ đám mây như Dropbox và OneDrive.

Indicators of Compromise

Chi tiết xem tại Danh sách IoCs liên quan đến các chiến dịch tấn công

1.2 Chiến dịch tấn công lợi dụng CVE-2025-31324 trên SAP NetWeaver

NCS Threat Intel theo dõi và ghi nhận bài đăng trên không gian mạng cho biết đội ngũ nghiên cứu của Onapsis đã bắt đầu phát hiện ra các hành vi rà quét, khai thác lỗ hổng CVE-2025-31324 từ cuối tháng 01/2025. Đến giữa tháng 02/2025, nhóm nghiên cứu cho thấy đã có những khai thác được thực hiện thành công. Các thông tin được cung cấp thêm từ ReliaQuest và Mandiant ghi nhận đã có các hành vi tấn công khai thác thành công lỗ hổng, triển khai webshell và bộ công cụ Brute Ratel C4 trên các hệ thống bị ảnh hưởng trong tháng 03/2025 và cuối tháng 04/2025.

Vừa qua, đội ngũ Forescout Vedere Labs cũng đã phát hiện 1 nhóm tấn công được đặt tên Chaya_004, được cho là đến từ Trung Quốc, đã tiến hành các cuộc tấn công thông qua lợi dụng lỗ hổng CVE-2025-31324.

Kết quả điều tra cho thấy Chaya_004 đã triển khai 1 reverse shell có tên SuperShell được viết bằng Golang tại địa chỉ IP 47.97.42[.]177. Các nhà phân tích cũng tìm thấy nhiều công cụ khác nằm trong cơ sở hạ tầng của nhóm, bao gồm NPS, SoftEther VPN, NHAS, Cobalt Strike, Asset Reconnaisscance Lighthouse (ARL), Pocassit, Gosint và GO Simple Tunnel. Điều tra các địa chỉ IP được sử dụng cũng cho thấy đều đến từ các nhà cung cấp dịch vụ Cloud của Trung Quốc.

Các nạn nhân được ghi nhận đến thời điểm hiện tại bao gồm các công ty, tổ chức thuộc các ngành năng lượng, sản xuất, truyền thông, dầu khí, dược phẩm, bán lẻ và các tổ chức chính phủ.

Indicators of Compromise

Chi tiết xem tại Danh sách IoCs liên quan đến các chiến dịch tấn công

1.3 APT SideWinder nhắm vào các tổ chức chính phủ cấp cao tại Nam Á

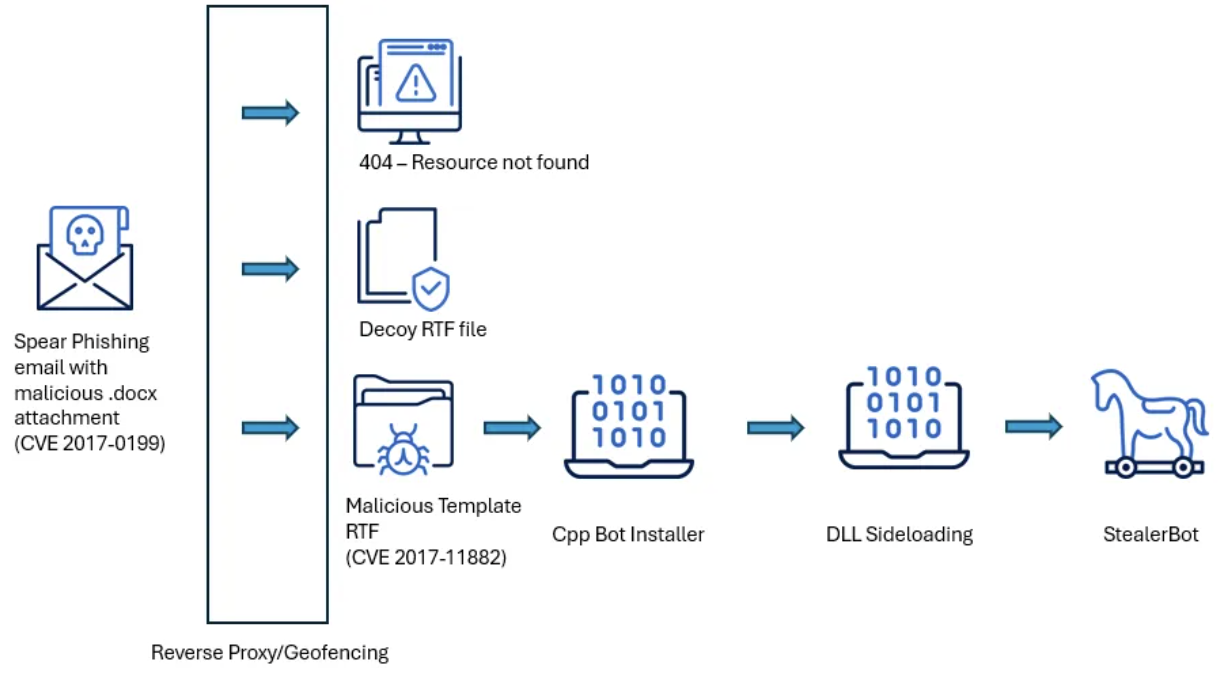

NCS Threat Intel theo dõi và ghi nhận bài đăng trên không gian mạng mô tả về chiến dịch tấn công do nhóm APT SideWinder thực hiện nhắm mục tiêu vào các tổ chức cấp cao tại Nam Á đặc biệt là Sri Lanka, Bangladesh và Pakistan. Bằng cách lợi dụng lỗ hổng CVE-2017-0199 và CVE-2017-11882 trong Microsoft Office đã được vá từ 2017 làm vector ban đầu để triển khai phần mềm độc hại có khả năng duy trì quyền truy cập liên tục.

Nhóm tấn công sử dụng email với nội dung giả mạo các tài liệu chính phủ như “Sri Lanka Customs Tariffi Guide 2025” hoặc thư mời giải thể thao quân đội, hoặc sử dụng tệp đính kèm độc hại: word/ RTF chứa mã khai thác. Khi mở các tài liệu mồi nhử, sẽ kích hoạt khai thác lỗ hổng cho phép thực thi mã từ xa trong Microsoft Office CVE-2017-0199 để triển khai các payload giai đoạn tiếp theo, cài đặt StealerBot thông qua kỹ thuật side-loading DLL.

Ngoài ra, nhóm tấn công sử dụng kỹ thuật Geofencing để kiểm tra vị trí địa lý của nạn nhân thông qua địa chỉ IP. Nếu nạn nhân không thuộc phạm vi quốc gia mục tiêu, máy chủ sẽ trả về một tệp RTF trống hoặc lỗi 404 nhằm tránh bị phân tích hoặc phát hiện. Ngược lại, nếu nạn nhân thuộc khu vực mục tiêu, máy chủ sẽ cung cấp tệp RTF độc hại tiếp theo. Tệp RTF này tiếp tục khai thác lỗ hổng CVE-2017-11882, một lỗi tràn bộ nhớ trong Equation Editor, để thực thi một đoạn shellcode. Shellcode này hoạt động như một loader, có nhiệm vụ giải mã và thực thi StealerBot.

Indicators of Compromise

Chi tiết xem tại Danh sách IoCs liên quan đến các chiến dịch tấn công

1.4 Earth Kasha nhắm mục tiêu vào khu vực Đài Loan và Nhật Bản

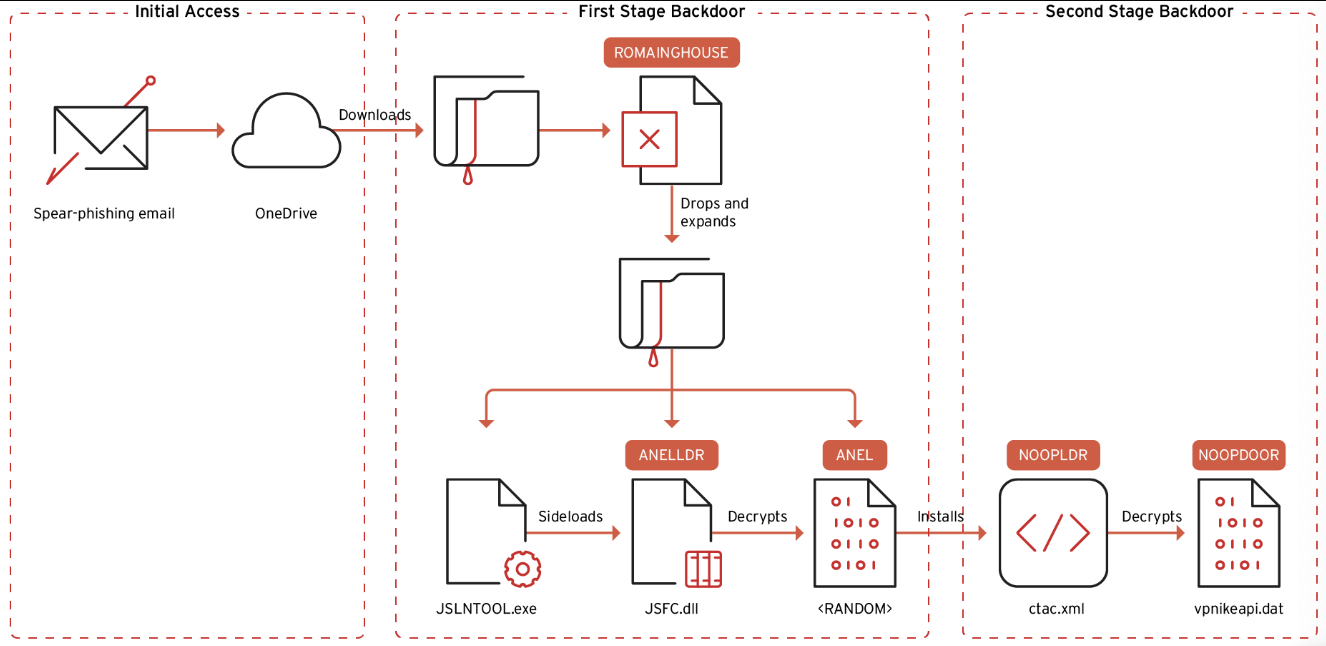

NCS Threat Intelligence theo dõi và ghi nhận bài đăng trên không gian mạng mô tả chiến dịch mới do Earth Kasha thực hiện nhắm vào Đài Loan và Nhật Bản. Trước đó vào 2024 cũng đã ghi nhận nhóm tấn công nhắm mục tiêu vào các cá nhân liên kết với tổ chức chính trị, viện nghiên cứu, các tổ chức liên quan đến quan hệ quốc tế tại Nhật Bản. Tuy nhiên, gần đây nhóm mở rộng mục tiêu nhắm đến các cơ quan chính phủ, tổ chức công tại Đài Loan và Nhật Bản với mục đích gián điệp và đánh cắp thông tin.

Chiến dịch tấn công của Earth Kasha bắt đầu bằng email spear-phishing được gửi từ tài khoản hợp pháp đã bị xâm nhập. Email chứa liên kết OneDrive trỏ đến một tệp ZIP, bên trong có tập tin Excel chứa macro độc hại (dropper ROAMINGMOUSE), với tiêu đề và tên file hấp dẫn nhằm lừa người dùng mở file. Khi nạn nhân click trong file Excel, ROAMINGMOUSE sẽ giải mã một ZIP nhúng bằng base64 và giải nén các thành phần gồm:

- JSLNTOOL.exe / JSTIEE.exe / JSVWMNG.exe: Tệp thực thi hợp pháp

- JSFC.dll – loader độc hại, gọi là ANELLDR

- Một payload ANEL được mã hóa

- MSVCR100.dll : DLL hợp pháp

Các thành phần này được ghi vào các đường dẫn như:

- %LOCALAPPDATA%\Microsoft\Windows\<RANDOM>

- %LOCALAPPDATA%\Microsoft\Media Player\Transcoded Files Cache\<RANDOM>

Sau khi drop các thành phần, ROAMINGMOUSE sử dụng WMI để khởi chạy explorer.exe với tệp EXE hợp pháp làm đối số. EXE này sẽ tải DLL độc hại (JSFC.dll) bằng kỹ thuật DLL sideloading. Nếu phát hiện hệ thống có phần mềm McAfee, ROAMINGMOUSE sẽ thay đổi phương thức thực thi bằng cách tạo một file batch trong thư mục Startup để thực thi explorer.exe với EXE hợp pháp nhưng không dùng WMI.

Earth Kasha sử dụng loader độc hại ANELLDR (JSFC.dll) để giải mã và thực thi backdoor ANEL trong bộ nhớ bằng thuật toán AES-256-CBC và LZO. Sau khi cài đặt ANEL, nhóm Earth Kasha sử dụng các lệnh như tasklist /v, net localgroup administrators, và net user để thu thập thông tin hệ thống. Nếu nhận thấy mục tiêu phù hợp, nhóm tấn công triển khai backdoor giai đoạn hai là NOOPDOOR, bằng cách tải các thành phần về thư mục C:\ProgramData và và thực thi bằng MSBuild.exe.

Nhóm cũng sử dụng công cụ SharpHide để thiết lập persistence bằng cách khởi chạy NOOPDOOR thông qua Hidden Start (hstart64.exe), đồng thời ẩn giao diện người dùng (UI) của MSBuild trong quá trình tự động thực thi.

Indicators of Compromise

Chi tiết xem tại Danh sách IoCs liên quan đến các chiến dịch tấn công

Khuyến nghị:

- Thực hiện cập nhật các IoCs (mã hash, địa chỉ IP) vào các giải pháp bảo mật phía khách hàng nhằm nâng cao năng lực phòng thủ, giúp giám sát và phát hiện các dấu hiệu bất thường trên hệ thống

2 LỖ HỔNG BẢO MẬT

2.1 Microsoft Patch Tuesday – May 2025

Trong tháng 05, Microsoft đã phát hành các bản vá cho 75 CVE mới trong các sản phẩm của Windows và Windows Components, Office và Office Components, .NET và Visual Studio, Azure, Nuance PowerScribe, Remote Desktop Gateway Service, và Microsoft Defender. Trong đó có 12 lỗ hổng được đánh giá mức độ Critical, 63 lỗ hổng được đánh giá là Important.

Các lỗ hổng nổi bật ghi nhận trong tháng:

| STT | Mã CVE | Tên lỗ hổng | Thông tin chung | Mức độ cảnh báo |

| 1 | CVE-2025-30397 | Scripting Engine Memory Corruption Vulnerability | Tồn tại lỗ hổng cho phép kẻ tấn công không cần xác thực thực thi mã từ xa trên hệ thống bị ảnh hưởng. Khai thác lỗ hổng yêu cầu tương tác từ người dùng | Important |

| 2 | CVE-2025-32701

CVE-2025-32706 |

Windows Common Log File System Driver Elevation of Privilege Vulnerability | Tồn tại lỗ hổng leo thang đặc quyền trên Windows Common Log File System Driver cho phép kẻ tấn công giành được đặc quyền SYSTEM | Important |

| 3 | CVE-2025-32709 | Windows Ancillary Function Driver for WinSock Elevation of Privilege Vulnerability | Tồn tại lỗ hổng leo thang đặc quyền trên Windows Ancillary Function Driver for WinSock cho phép kẻ tấn công giành được đặc quyền administrator | Important |

| 4 | CVE-2025-30400 | Microsoft DWM Core Library Elevation of Privilege Vulnerability | Tồn tại lỗ hổng leo thang đặc quyền trên Microsoft DWM Core Library cho phép kẻ tấn công giành được đặc quyền SYSTEM | Important |

| 5 | CVE-2025-30382 | Microsoft SharePoint Server Remote Code Execution Vulnerability | Tồn tại lỗ hổng trên Microsoft SharePoint cho phép kẻ tấn công thực thi mã từ xa. | Important |

Khuyến nghị:

- Thực hiện rà soát và lên kế hoạch cập nhật các bản vá theo hướng dẫn của hãng để đảm bảo an toàn an ninh thông tin hệ thống

2.2 Ứng Dụng Web Và Các Sản Phẩm Khác

| STT | Mã CVE | Tên lỗ hổng | Thông tin chung | Sản phẩm | Mức độ cảnh báo |

| 1 | CVE-2025-20197

CVE-2025-20198 CVE-2025-20199 CVE-2025-20200 CVE-2025-20201 |

Cisco IOS XE Software Privilege Escalation Vulnerabilities | Tồn tại lỗ hổng trong Cisco IOS XE trong quá trình xác thực đầu vào khi xử lý các lệnh cấu hình, kẻ tấn công khai thác lỗ hổng này bằng cách chèn dữ liệu độc hại vào các lệnh này. Khai thác lỗ hổng thành công cho phép kẻ tấn công leo thang lên đặc quyền root. Khai thác lỗ hổng yêu cầu xác thực. Lưu ý: Kẻ tấn công cần có quyền truy cập vào configuration mode trên thiết bị bị ảnh hưởng. | Cisco IOS XE | High |

| 2 | CVE-2025-20186 | Cisco IOS XE Software Web-Based Management Interface Command Injection Vulnerability | Tồn tại lỗ hổng trong web-based management interface của tính năng Wireless LAN Controller trong Cisco IOS XE Software do quá trình xác thực đầu vào. Khai thác thành công cho phép kẻ tấn công thực thi câu lệnh tùy ý.

Lưu ý: Lỗ hổng này chỉ có thể bị khai thác khi kẻ tấn công có được thông tin đăng nhập của tài khoản lobby ambassador |

Cisco IOS XE | High |

| 3 | CVE-2025-31324 | Missing Authorization check in SAP NetWeaver | Tồn tại lỗ hổng bảo mật Missing authorization check tại tính năng Metadata Uploader của thành phần Visual Composer của SAP NetWeaver. Khai thác lỗ hổng thành công cho phép kẻ tấn công không cần xác thực gửi các POST requests đến đường dẫn endpoint /development/metadatauploader thực hiện tải lên các file mã độc, từ đó thực thi các hành vi tấn công tiếp theo | SAP NetWeaver Visual Composer | Critical |

| 4 | CVE-2025-32756 | Stack-based buffer overflow vulnerability in API | Tồn tại lỗ hổng stack-based overflow trong FortiVoice, FortiMail, FortiNDR, FortiRecorder và FortiCamera cho phép kẻ tấn công không cần xác thực thực thi mã / câu lệnh tùy ý thông qua HTTP requests | FortiVoice, FortiMail, FortiNDR, FortiRecorder và FortiCamera | High |

| 5 | CVE-2025-4428 | Ivanti Endpoint Manager Mobile Remote Code Execution Vulnerability | Tồn tại lỗ hổng thực thi mã từ xa trong Ivanti Endpoint Manager Mobile cho phép kẻ tấn công thực thi mã tùy ý trên hệ thống bị ảnh hưởng | Ivanti Endpoint Manager Mobile | High |

| 6 | CVE-2025-4427 | Ivanti Endpoint Manager Mobile Authentication Bypass Vulnerability | Tồn tại lỗ hổng vượt qua cơ chế xác thực trong Ivanti Endpoint Manager Mobile cho phép kẻ tấn công truy cập trái phép vào các tài nguyên. | Ivanti Endpoint Manager Mobile | Medium |

| 7 | CVE-2025-31644 | Appliance mode BIG-IP iControl REST and tmsh vulnerability | Tồn tại lỗ hổng command injection trong iControl REST và BIG-IP TMOS Shell khi chạy ở chế độ Appliance, cho phép kẻ tấn công với đặc quyền administrator thực thi lệnh tùy ý. Khai thác lỗ hổng yêu cầu xác thực. | BIG-IP | High |

| 8 | CVE-2025-41225 | VMware vCenter Server authenticated command-execution vulnerability | Tồn tại lỗ hổng trong VMware vCenter Server cho phép kẻ tấn công có quyền tạo hoặc chỉnh sửa các cảnh báo (alarms) và cấu hình hành động thực thi script (script action). Việc khai thác lỗ hổng này cho phép thực thi các lệnh tùy ý trên máy chủ vCenter Server. Khai thác lỗ hổng yêu cầu xác thực | VMware vCenter Server

VMware Cloud Foundation (vCenter) VMware Telco Cloud Platform (vCenter) VMware Telco Cloud Infrastructure (vCenter) |

High |

| 9 | CVE-2025-20256 | Cisco Secure Network Analytics Manager Privilege Escalation Vulnerability | Tồn tại lỗ hổng do quá trình kiểm tra đầu vào không đầy đủ trên giao diện quản lý web. Khai thác thành công cho phép kẻ tấn công thực thi các lệnh tuỳ ý trên hệ điều hành với đặc quyền root. Khai thác lỗ hổng yêu cầu xác thực | Cisco Secure Network Analytics Manager

Cisco Secure Network Analytics Virtual Manager |

Medium |

Khuyến nghị:

- Thực hiện rà soát và lên kế hoạch cập nhật các bản vá theo hướng dẫn của hãng để đảm bảo an toàn an ninh thông tin hệ thống

3 PHỤ LỤC

Danh sách các IoC liên quan đến các chiến dịch tấn công mới xuất hiện trong tháng 05/2025.

3.1 Nhóm tấn công có chủ đích Earth Kurma thực hiện các chiến dịch tấn công vào khu vực Đông Nam Á

Indicator of Compromises

SHA256

004adec667373bdf6146e05b9a1c6e0c63941afd38e30c2461eaecb707352466

0a50587785bf821d224885cbfc65c5fd251b3e43cda90c3f49435bb3323d2a8b

10898b74b612b1e95826521c5ccf36f7a238f5d181993c3c78c2098fcfdc1f3f

131bacdddd51f0d5d869b63912606719cd8f7a8f5b5f4237cbdb5c2e22e2cba2

1ab42121bb45028a17a3438b65a3634adb7d673a4e1291efeabf227a4e016cfb

1c350d09c1cd545d54c38cd03aba3fd4eb0e8d97a3ba6c3744cc33ed92cb9a48

1e48967e24d4ae2ac2697ef09c0f2702285825831bd516cb3be8859496fd296f

1f3f384e29eab247ec99d97dfe6a4b67110888e4ad313b75fa9d0beceef87e93

1f5f6cc1cbf578412ea5279dbdb432eda251309695513a74de66063ab02789f1

2c9b8e4852181d51ff72dc6dec78bef014db8af83d30c05c3e9c5eb060278730

2e87615142170a7510e26f94790bfb81df4d499a9f530d0bd8fe0fb1575b17f8

34366323262346e10d8780bad9d30c6d4d747e4ec543243be76f33b7c028ea36

37a397a2482b37d19d58588c0a897a08111b74d122c21542f1bf852ae83e1db0

383aa73fe72caf268ce0874ebbcd13fc4c9e1e5c6200cdd66862de7257942cea

398234b692a80a424939e98a2d96a705ce3fd9d61950420b5f2af45890abc48e

4198b4ec5bb0c72112e9cf835686c33b9a97037acfb7727e494046a73106e938

45e1138f2b8e822cbd4573cb53104b402ae26dcddb42c70534cf024a8bc6db66

49ab6e2b5e378c74d196aecac4e84c969c800051167c1e33d204531fabd17990

4ae186ee19d0d3e246dc37ac722a27d5297d2577de59b8583c97897480290bc1

54e14b7742801970c578fad2ec2a193334ca8a17b60ee18dd6ec0fbfc8ce900b

612a5fcb7620deef45a021140b6c06ab9c0473dce5b7e4a54960e330a00c90f3

6190b13df521306bfa7ee973b864ba304ee0971865a66afbe0b4661c986099f4

66edb72f6f7c8cad23c6659a81fa023f57c1a86c7d7b7022f1453b177f2b3670

6bbbb227d679ea00f0663c2e261d5649417d08285f9acc1fd80e806ddea08403

6ef3a27fdca386fe093c12146cd854d9ae6b42ca637950ca46bfd364ceab5b53

73afc6af6fdfcaf9832aa2975489271bad7c8ea58679f1a2ddd8f60b44cc4a13

75cc8474abb1d9a06cd8086fede98958653d013fb7ff89bbc32458b022a8fc94

823a0862d10f41524362ba8e8976ddfd4524c74075bd7f3beffa794afb54f196

8414136128f73fa7e29032df7b8115bc89832c57e2602d81de1e520cc2d7958d

85e78a1b0a78e5d921c89241aaadd505d66dc4df29ca7d8a81098f42487ba350

876c822f333e812041af24ae80935a830ca5016f9aaf2e8319ebb6cab1f9d7d0

8c703148567cb66fe27bc07d18de58aa36aa84a49f1ce7545e9ec56378857d3d

8ca1ffbd3cd22b9bead766ebd2a0f7b2d195b03d533bacf0cb8e1b1887af5636

8e6583cca6dd4a78bdc0387c7f30334ab038e5c77848f708fe578e60dd8d9e00

96b407856889c920a49f921d925118a130b904e99f9fe43a87342c680ffb9f27

a359a06fbc6b5cf5adf7f53c35145b28f3c8a70f6998631090021825aea08e22

aa925a5a8a7d5b36a66431f4968bd1003d1bbb6cb3ff6d03d9e3e0143c48382b

aef3407310de48e13575c3d98b660ab7ddafb7efe3f4909682907ac286062392

b26e8e0be066ee0b86f8fb2b0a703717ebbf34c8a33ef9a6f8f164ad012f1746

c0326a0cd6137514ee14b6ac3be7461e8cf6c6adec74d087fd30cb06b91ecda2

c6f73268eba553c7991f876a166440f5b4d519dea6b13bc90583fde1e89e81ed

d3d2355b1ffb3f6f4ba493000e135dfd1b28156672e17f0b34dfc90cc3add352

e143c15eaa0b3faccc93ce3693960323dbaa683ac9ce30382e876690278dfefa

ec9220cf8208a3105022b47861d4e200672846ef484c1ea481c5cfd617cb18dc

f3916c414db0f660d488c9d3aaa8355f3eb036ca27a9c606fe7e5e1a9bd42b38

f52d9355b9efb6a1fcb32b890c5c373274df21ce38050d49416f469be95dc783

f9892636093266a01ed6f0486c00189d2eeb532a3086660490f4efeb6d026487

Domains

www[.]dfsg3gfsga[.]space

www[.]igtsadlb2ra[.]pw

www[.]ihyvcs5t[.]pw

www[.]vidsec[.]cc

IPs

103[.]238[.]214[.]88

149[.]28[.]147[.]63

166[.]88[.]194[.]53

185[.]239[.]225[.]106

38[.]147[.]191[.]103

38[.]60[.]199[.]225

45[.]77[.]250[.]21 .

3.2 Chiến dịch tấn công lợi dụng CVE-2025-31324 trên SAP NetWeaver

Indicators of Compromise (IoCs)

Webshells

coresap.jsp:

4c9e60cc73e87da4cadc51523690d67549de4902e880974bfacf7f1a8dc40d7d

Helper.jsp:

1f72bd2643995fab4ecf7150b6367fa1b3fab17afd2abed30a98f075e4913087

Cache.jsp:

794cb0a92f51e1387a6b316b8b5ff83d33a51ecf9bf7cc8e88a619ecb64f1dcf

Random 8-character names ([a-z]{8}).jsp:

b3e4c4018f2d18ec93a62f59b5f7341321aff70d08812a4839b762ad3ade74ee

IP Addresses

163.172.146[.]243

212.28.183[.]85

212.47.227[.]221

212.56.34[.]86

31.220.89[.]227

51.15.223[.]138

51.158.64[.]240

51.158.97[.]138

89.117.18[.]228

89.117.18[.]230

94.72.102[.]203

94.72.102[.]225

94.72.102[.]253

Chaya_004 infrastructure

47.97.42[.]177 (Initial SuperShell host)

49.232.93[.]226 (malware distribution node)

8.210.65[.]56 (automated pentest platform)

search-email[.]com (C2 domain)

888e953538ff668104f838120bc4d801c41adb07027db16281402a62f6ec29ef (config ELF binary)

f1e505fe96b8f83c84a20995e992b3794b1882df4954406e227bd7b75f13c779 (svchosts.exe)

Subject DN: C=US, O=Cloudflare, Inc, CN=:3232

3.3 APT SideWinder nhắm vào các tổ chức chính phủ cấp cao tại Nam Á

Indicator of Compromises

SHA256

725ded50e7f517addd12f029aeaf9a23f2b9ce6239b98820c8a12ea5cb79dbfa

57b9744b30903c7741e9966882815e1467be1115cbd6798ad4bfb3d334d3523d

558de2a01fbd76be171561c3c82fd6a8e2d4c913444850af99d44a4cfb41b680

f464ad5c6aba13b42aa903bda0add7c074d45388da379747c83f2c3756c9b658

63f5445527c47e17b71e87eef4dd7a86883607a22830bcee5b1fabc5d03bab38

65c9e15d9b916b193ce1d96bb99c1c1f3ade0273270b56cf6e476a21b31a3491

7363887b6b0fe7cece3c21ad18515835922379c7d78c47cea745940a1061a6c4

40712a087a8280425f1b317e34e265c0329ffb0057be298d519fc5e0af6cb58f

69eee36642f274c724fadcfdf1f103ae0fd9b5f4bad7ac6a33b3c627d6114426

2d92d24b3abed7acac165b002bd5922f8f17b6e4944e658938fe022902fe6a7e

663a7b509db86ca498af57cc458139a76ee07c60d413d60a98921c7e901e0e3d

5ec639facb2cb9503059d519790279f1b9f510d8d63a2a2c44637b1d1dd1e538

0a7fce4e7456ecb12c95d28b6b4d263d9ca23a1de1e298234a904a319be6e708

00877fcfb31fdc23ca6987e569090f761ed414bdee0546bdbd3ce3acc44cc293

8d00c97d16e3733feee6b1bc6bd77b8423e0b79a812db55880f5b2d751a4bd47

dc7066d972367f15c9b6e2e36a5c643ab87deed958cc27ac0fbf0ff1f4535a99

8dd189e390b168bff6caa82d5077f4eda8902c251fe0a0120aa42bd78e56f9bc

46785f7e5cd2966d30167cbd496333a5dd871b19e6a2833ab1a4157fc35e8ee5

ac13697c19cf0b6767442fc001ca48d0d9e3c9340549d3e73539ea299e27015e

32e2d29143f57335c6477dc764350fed13b7e3873fb06491d9863a95b8921e92

ffebc5f8fc3a0346f9767c64b5b040d7679e1d3726024e59fe134825e31c8b8c

208c335a3cccbdba6b1ec0c76ad3b751c6409712e493c24e2532a389d887e0af

a90fd0e3d3be14b92b3dc809ddea9a0cc377b130ebb4c48a8891e4832a85c412

fa5a3e215e4970b0c39b6bbfb9425aa6ee4a8bc1359d85f7052d99e663aee333

bb9acc2d23afee3265b81326ce65cfddde3fc04648d3ba2d2ea22ec0e3d8f90e

5b5a1833d4daaf05699a009316a4d866851130b258f424f066b867a534ba944d

9b76d98c2641512c66e8f2f99b2d0bda86ec1a4809420b74feadfb8f4f7dbf48

fb4695b45ac62e10f29e9a45c4190dce2fe6af71a96a2bd66e08c1a99416cc7e

677b4d9efcfcae9cbbd39b2b2cdc0df69d4a55460814747f60f35ea2e81dad2e

2be8ca1e2415b5ca1605977b2ff10ff9aef06e3be7eb39496bb18d3ba7772901

1c68ca3ede75946568bb00c39b7054cb2ae4fcbe2805061e38ed15f4d526262c

9700f9b614aa87c6137c4325951e59258cdb87f02df7a5ed4f4accea279ede26

74111c9b0ed748fc6bfc025d13a2ed08663b988cb69c044f1c6f153f9020294c

a61335c10cf98064761806af6451b3cddd66641ccb35a6d8b915a02d6279f46a

1527cf10f00c798262b3347c00af8028fee3bc88a450bc2df7766b1118c62cd5

5891f4dfa47d5b268c5d82366c312ecda715da91e148afa6064f3058f3c5a69b

e33e74e3925bc3f287ef817a186807a38d411524984a5d0930939646022206b0

1321fc1eefc3d3f5aae16a81ac139a31beaf2355935d94210abf69253d29b486

96d429d67a2663ef2cf3f45ccd0619adf0cd030f7fe70f072af1ce1d67ec52a3

22527dd1a62dc46dd4edd23a681657cf4c3477e9f90fb1ef63ef657608b9838c

fb50c60c237ea00f29e4876b326f5f8e872f5ad6d1ca7c9925d9b901e573f788

de54f8933ff81f93652ab824e8f9e60197135e1064f0ca4ca99df833a7a94e9d

47d77499968244911d0179fb858578de00dbb98079e33f5ed5d229d03eb04d67

ffd26019b21da5833caf2b6974cbc9ce79d911653cdfbb6e59a8ac7d4cc80f51

15cf5271c7b9b8ad22c4c96bc8674d9835e8d419fc1a6077f3b59fbd7e59d112

54c4641f709e51622531dc3d04fd2f4a3bad2a42dca287e2777c04d59cbca789

d3fb61c0211bd379bf80f15cf072fdbc1187fe95546fdfcfcbdf8918004f05e2

35cc327806ae0d760b94a5b3daedea9cdcb2ed0854a484c8ec3cded195e75037

896ddb35cde29b51ec5cf0da0197605d5fd754c1f9f45e97d40cd287fb5a2d25

Domains

army-govbd[.]info

updates-installer[.]store

dwnlld[.]com

bismi[.]pro

viewdoc[.]online

dwnlld[.]info

net-co[.]info

milqq[.]info

vpdf[.]online

org-co[.]net

nic-svc[.]net

live-co[.]org

org-liv[.]net

net-src[.]info

info-lanka[.]org

onlinestatus[.]live

modpak[.]live

mail163[.]info

URLs

advisory[.]army-govbd[.]info

geninstr[.]army-govbd[.]info

advisary[.]army-govbd[.]info

amended[.]army-govbd[.]info

mail[.]army-govbd[.]info

emv1[.]army-govbd[.]info

www[.]army-govbd[.]info

pimec-paknavy[.]updates-installer[.]store

hisidewinderSideWinder[.]pimec-paknavy[.]updates-installer[.]store

imec-paknavy[.]updates-installer[.]store

www-presidentsoffice-gov-lk[.]dwnlld[.]com

www-cbsl-gov-lk[.]dwnlld[.]com

email[.]sco[.]gov[.]pk[.]viewdoc[.]online

mod-gov-bd[.]dwnlld[.]info

moitt-gov-pk[.]dwnlld[.]info

mfa-gov-lk[.]dwnlld[.]info

www-cbsl-gov-lk[.]dwnlld[.]info

prison-gov-bd[.]dwnlld[.]info

bscic-gov-bd[.]dwnlld[.]info

cabinet-gov-bd[.]dwnlld[.]info

fa-gov-lk[.]dwnlld[.]info

infomfa-gov-lk[.]dwnlld[.]info

mofa-gov-bd[.]dwnlld[.]info

www-cbsl-gov-lk[.]dwnlld[.]infomfa-gov-lk[.]dwnlld[.]info

www-erd-gov-lk[.]dwnlld[.]info

xcfhg[.]dwnlld[.]info

mof-gov-np[.]dwnlld[.]info

6441056b613c32a9[.]dwnlld[.]info

www[.]dwnlld[.]info

dwnlld[.]infomfa-gov-lk[.]dwnlld[.]info

customs-gov-lk[.]net-co[.]info

postmaster[.]net-co[.]info

www[.]customs-gov-lk[.]net-co[.]info

jtops[.]milqq[.]info

dirsports[.]milqq[.]info

mail[.]ntc[.]net[.]pk[.]vpdf[.]online

pubad-gov-lk[.]org-co[.]net

a5936441-e402-41e3-b02b-75af112074b5[.]org-co[.]net

esxipubad-gov-lk[.]org-co[.]net

mof-gov-bd[.]nic-svc[.]net

lolsidewinderSideWinder[.]nic-svc[.]net

wwww[.]nic-svc[.]net

www-erd-gov-lk[.]nic-svc[.]net

www[.]treasury-gov-lk[.]nic-svc[.]net

treasury-gov-lk[.]nic-svc[.]net

mail-mofa-gov[.]org-liv[.]net

pubad-gov-lk[.]org-liv[.]net

cabinet-gov-bd[.]org-liv[.]net

cirt-gov-bd[.]org-liv[.]net

gov-lk[.]org-liv[.]net

mod-gov-bd[.]org-liv[.]net

www-treasury-gov-lk[.]org-liv[.]net

pubad-gov-lk[.]live-co[.]org

mofa-gov-bd[.]live-co[.]org

mod-gov-bd[.]live-co[.]org

data-sob-gov-bd[.]live-co[.]org

7ef1996f-c463-4540-936a-70d0fd477f98[.]live-co[.]org

mofa-gov-np[.]live-co[.]org

mofa-gov-np[.]org-liv[.]net

pubad-gov-lk[.]net-src[.]info

probashi-gov-bd[.]net-src[.]info

mofa-gov-np[.]net-src[.]info

modltr[.]info-lanka[.]org

www[.]info-lanka[.]org

mail[.]nepla[.]gov[.]np[.]onlinestatus[.]live

mail[.]ntc[.]net[.]pk[.]onlinestatus[.]live

mail[.]paf[.]gov[.]pk[.]onlinestatus[.]live

mail[.]pof[.]gov[.]pk[.]onlinestatus[.]live

paknavy[.]modpak[.]live

interior-gov-pk[.]mail-govt[.]org

www-cabinetoffice-gov-lk[.]mail-govt[.]org

probashi-gov-bd[.]mail-govt[.]org

gso2[.]mail163[.]info

3.4 Earth Kasha nhắm mục tiêu vào khu vực Đài Loan và Nhật Bản

Indicator of Compromises

Domains

srmbr[.]net

kyolpon[.]com

IPs

172[.]233[.]73[.]249

172[.]105[.]62[.]188

192[.]46[.]215[.]56

139[.]162[.]38[.]102

SHA256

1e0a7737a484699d035c0568771c4834c0ff3fb9ba87aded3c86705e10e9bb0e

2110b9a4c74d1c8be1aed6ebcff2351cad3d16574026fe4697a9c70810fb1d9e

488201c08219f5cbd79d16702fb909d4e8ad8fa76819a21e0f262e2935e58dd2

517ef26be8b9fb1af0e9780b244827af4937ad2fa4778a0bd2d9c65502ce54e1

63e813b5bf94bdec9ce35c9d7311f76c3a35728d158ade0a6487fc99c73dcf31

69e2a259e0136b61a3acad3f8fad2c012c75c9d8e26e66a3f0af1e7c23506b5c

6edf72495e03ca757fa55beb2ea02492f2e7a4b85ca287a9d08bbe60e390c618

705e5f1245e59566895b1d456aee32d4bff672a6a00f2cd390d7d50c12316dee

712b81f1a82b9ea9a304220ed87c47c329392c2ce040ed3bff936fe33456acff

72ece359a3c6f286d174b9cccc7c963577749e38e28f5ecf00dd4c267478a693

75d6f82962f380f7726142490068879240c3c507427f477cf25268b524c30339

7b61ed1049ba5f5b8d9725f32cff1ef1e72ef46e2a1dd87bd2b33e73e7333f44

8cdcd674a0269945dd4c526b5868efb6df8854a127fd5449e57e89905511391d

9569c4044f8cf32bc9a0513ed7c4497bb6ab71b701c53e58719ef259b3716751

9c24b60574f39b0565442a79a629a2944672f56acca555e81275e5079382d98b

9e4c155f4d096d9a0529e83fd21197f3dba20cc4eef48045fd018334384dd513

a12a34d329ccc305dca2306e2d698945f1413c013fe99d4bb069db2127f47806

a14c9ae22ca8bdb4971a03f61b2bcc5f140abb51c6922ab7c92ea09ee14dd3bd

a347e1efbfca3722c9e8cc86eba3b288f7e4fae9d386f2a8969faffb125a74c5

ac8c36075ac0085c7d1e96b3fc08c15a151373186e564486dd91d2e49b2dd287

ad050545b65ecbb2178f678c654d84d14986a77051897927e56b5c2893c33608

b56aa48721cd1119a9e06ed9c2f923a1dda5f9aa079dc0e4fd66ab37e33649e8

cb0848d79d2eef76e1d4ff602e0844d03b614d4c25a1b5e3f0ae5c33ea5500b9

cf6ed83d7dcc13f500486044d1af606ceb12c387568ccbb498e01cc7d8005dbd

e123fa2abf1a2f12af9f1828b317d486d1df63aff801d591c5e939eb06eb4cfc

e5b99572581df7a5116511be3f03b9f1a90611235b8288d9f59141876adb1ef1

eeec3a94500ecd025ecdd559e15e4679e26c1347e534944721abe416b49f3871

f502102c5c598d5b9e24f689a3b09b1d2f6702226049a573c421b765867391b3

fc8c574088af4f74cf84c5c04d522bb1665f548cb17c6192552eb9b783401009

362b0959b639ab720b007110a1032320970dd252aa07fc8825bb48e8fdd14332

78f7b98b1e6f089f5789019dab23ac38f77c662fd651ee212d8451ee61b2fc0c

7fb4c9f041d4411311437e12427aaf09d369bc384faa2de4b5bc8ae36a42190e

4f3ec89d5ea0a513afa3f49434f67b7e1540a4a8a93d078def950bd94d444723